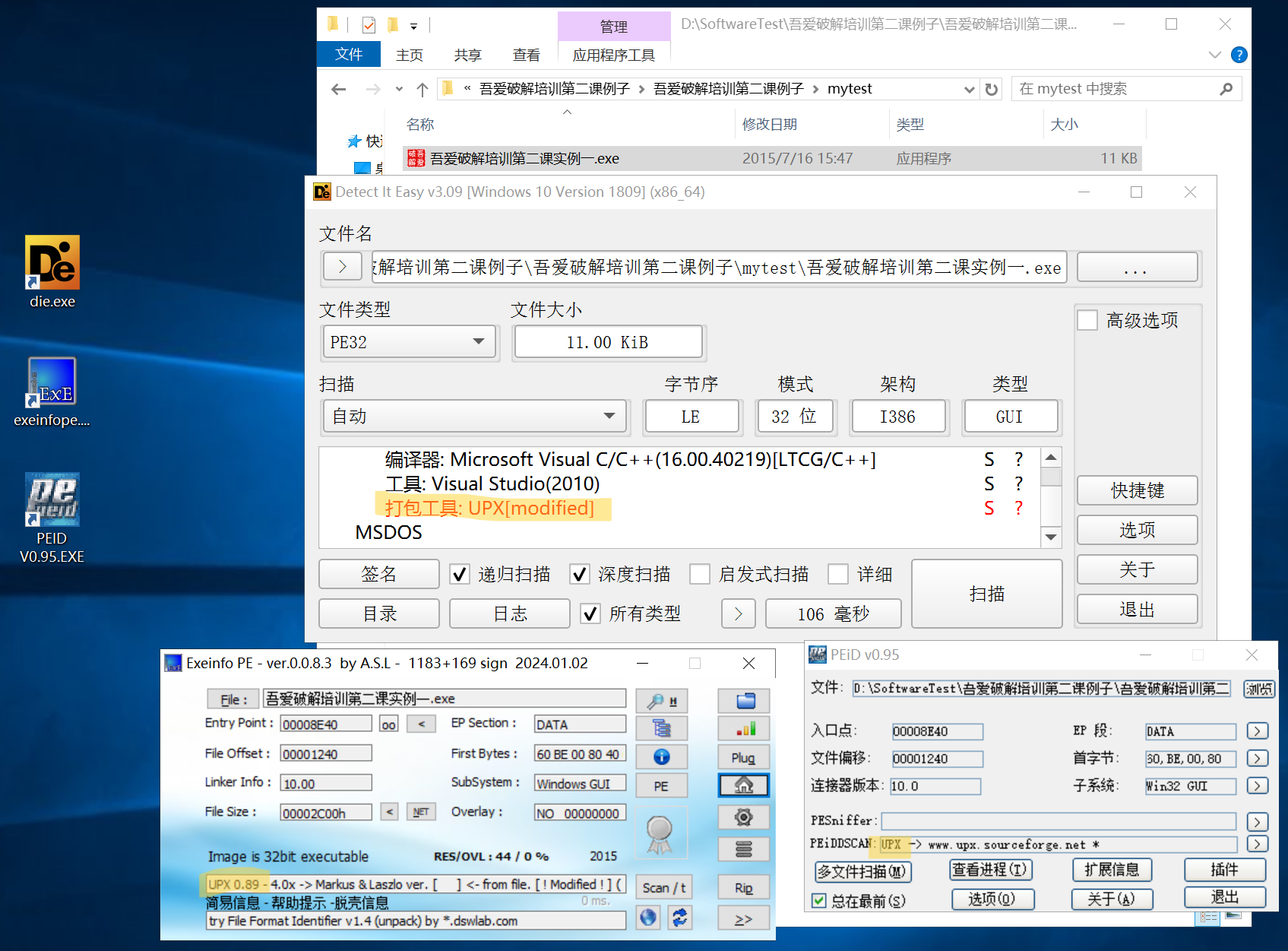

用到的软件:detect-it-easy,exeinfo,PEID,x32/64dbg

都说新手最懂新手

例1

1、查壳

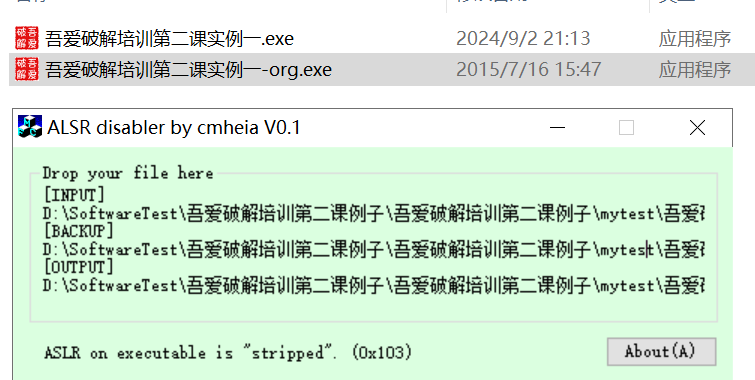

2、ASLR修复

将exe拖入ALSR修复软件,得到的吾爱破解培训第二课实例一.exe为修复后的程序

吾爱破解培训第二课实例一-org.exe为原程序备份

3、脱壳

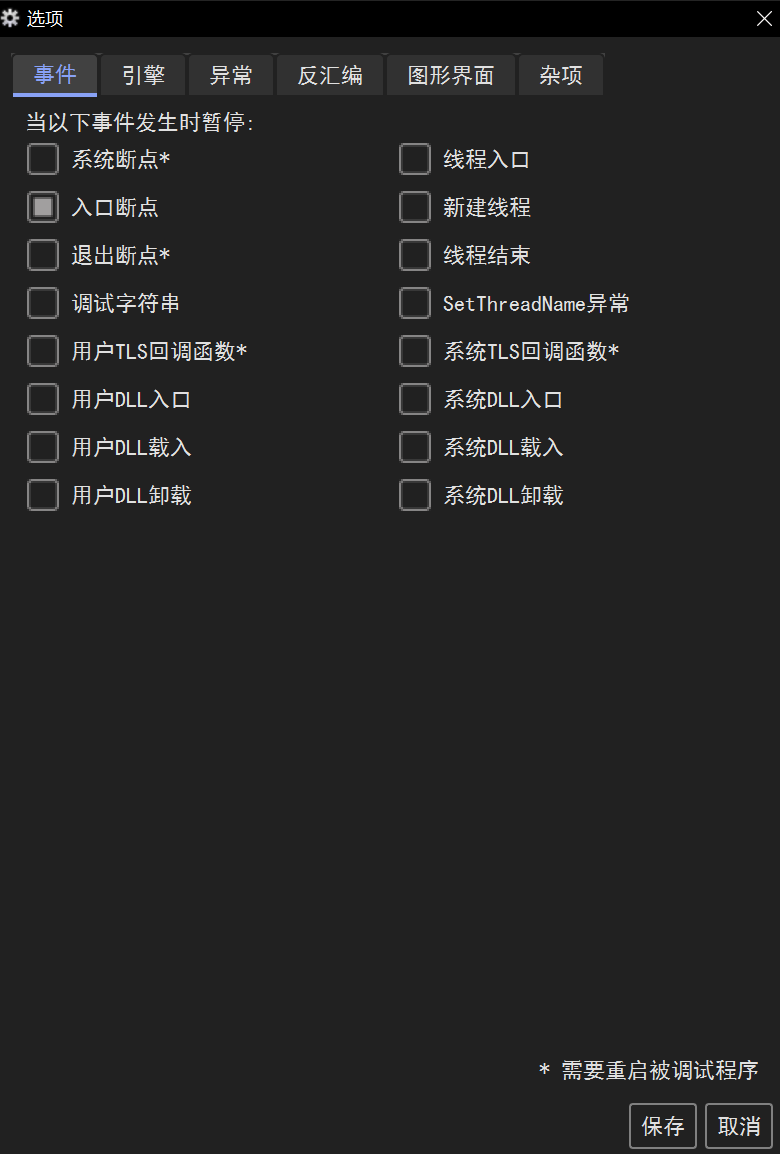

3.1、入口断点

注意x32dbg断点位置仅留“入口断点”

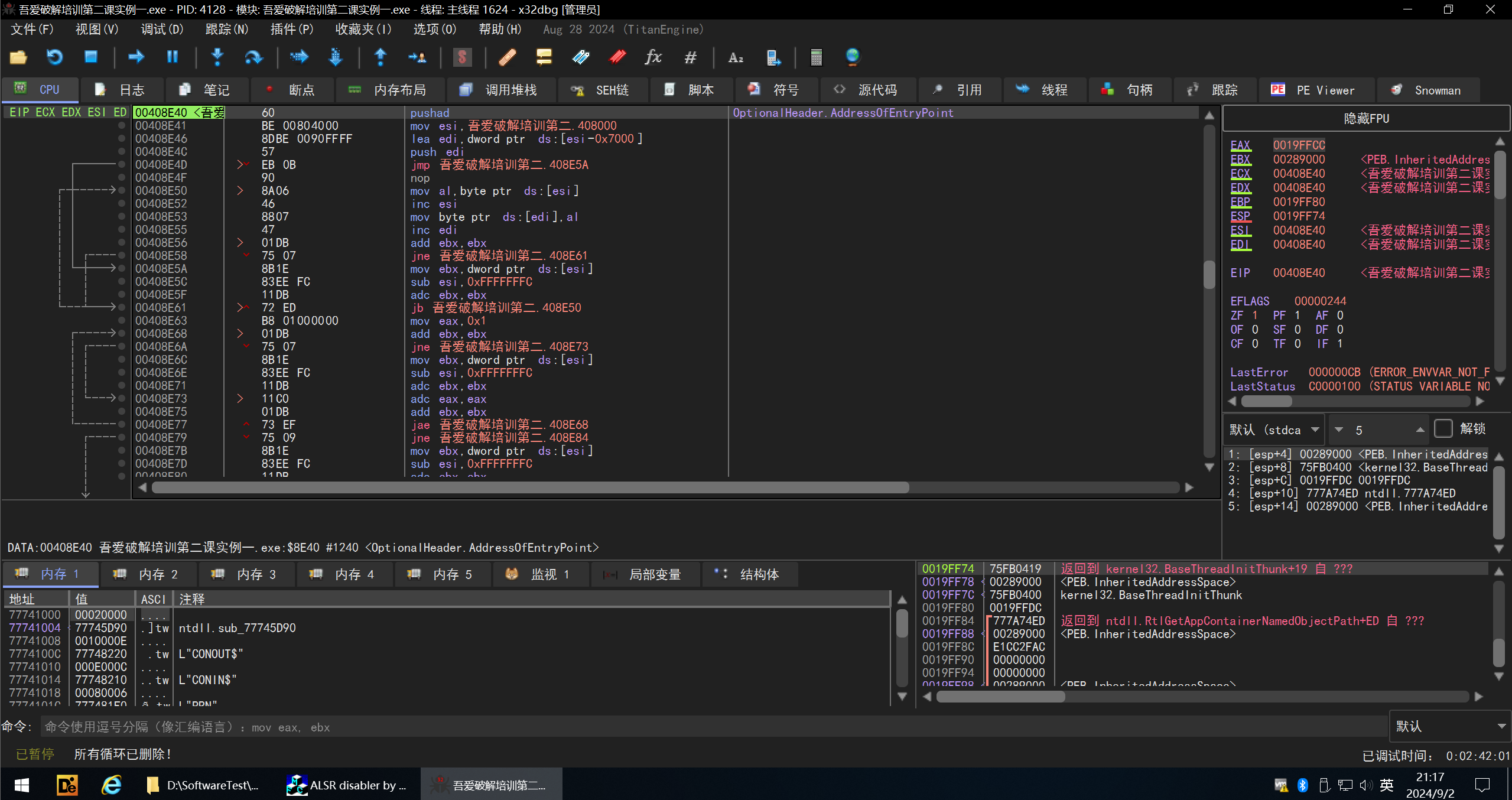

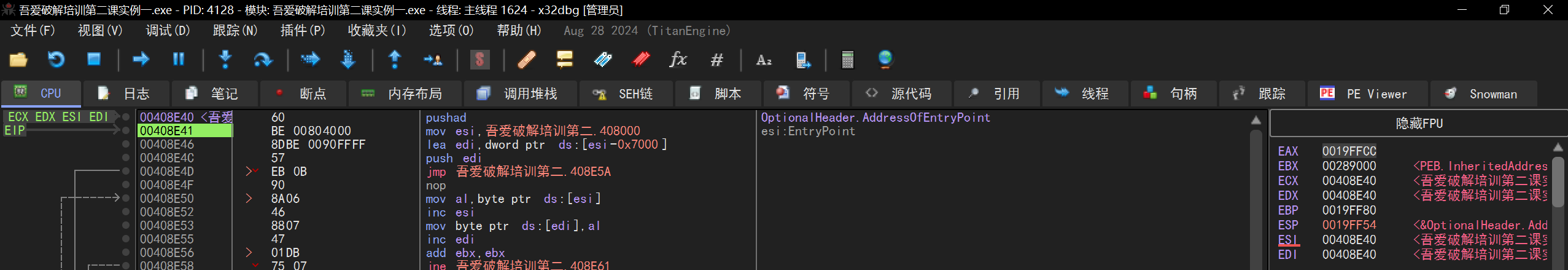

3.2、启动x32dbg

用x32dbg打开吾爱破解培训第二课实例一.exe

3.3、使用ESP定律找OEP

3.3.1、F8步过关键句pushad,可以使用ESP定律

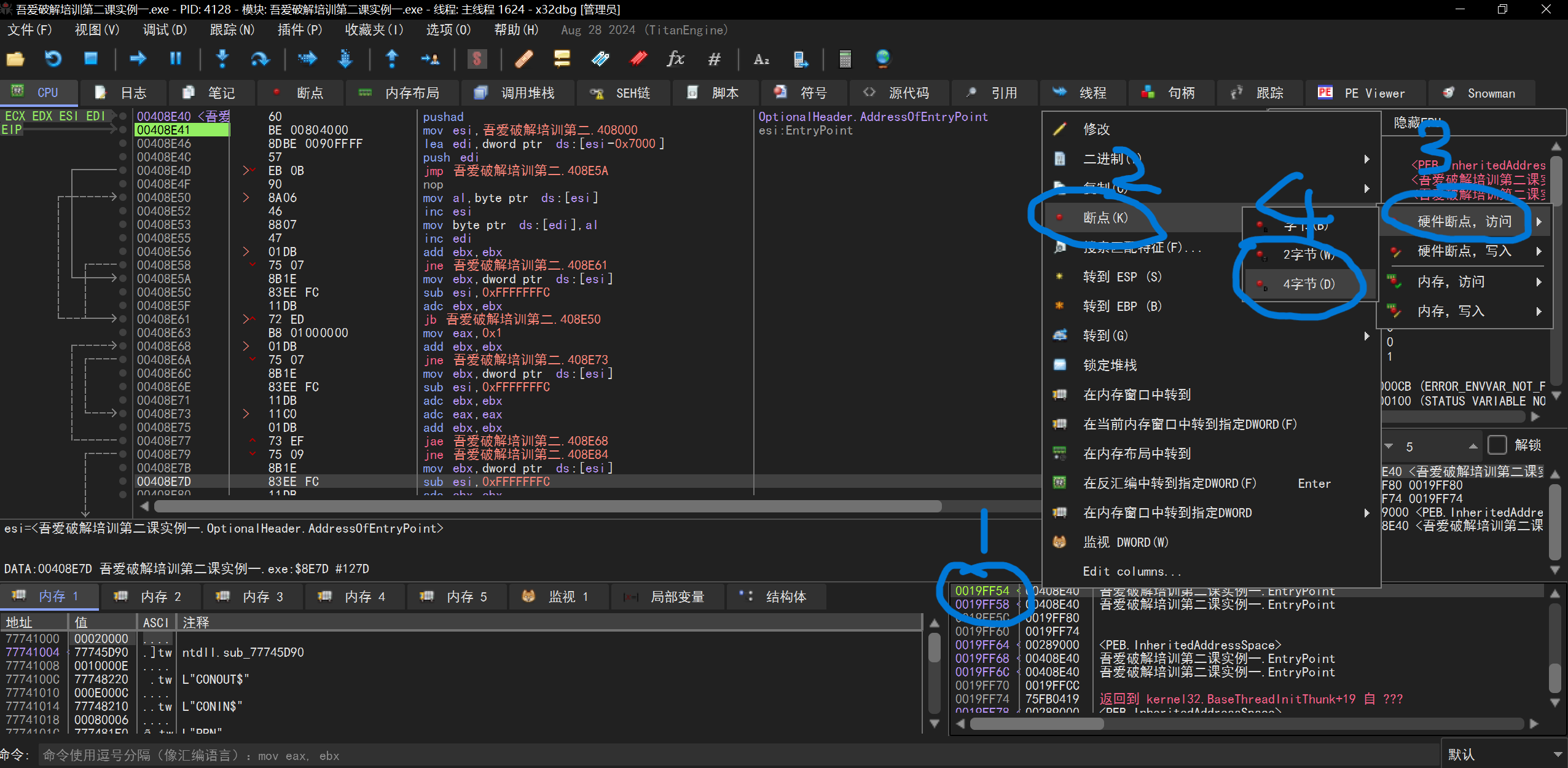

3.3.2、断点

在下图所示右下角找到第一行绿色的地址,这就是esp的地址

右键地址,依次选择"断点","硬件断点,访问","4字节"

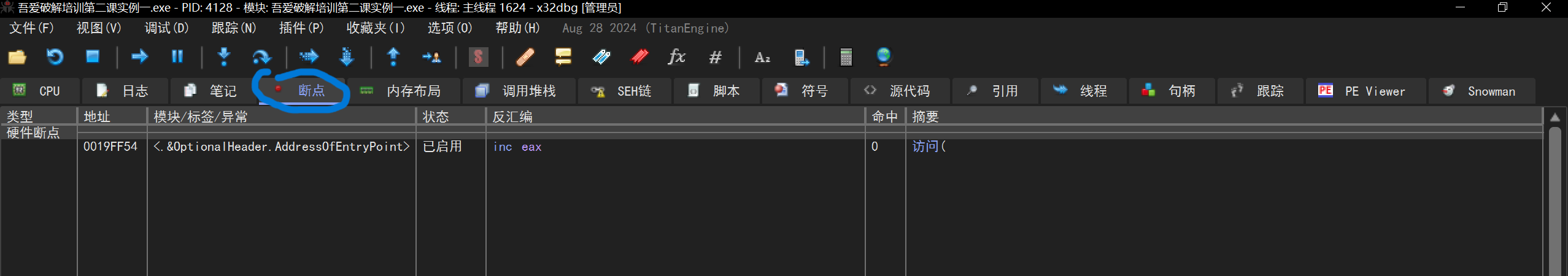

3.3.3、触发断点

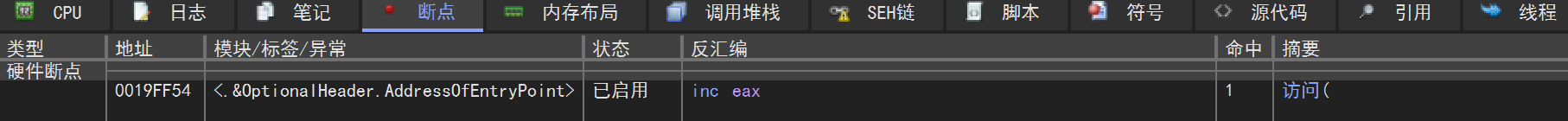

点击断点,切换到下图界面,注意右侧"命中"为0

然后f9运行,发现"命中"变为1

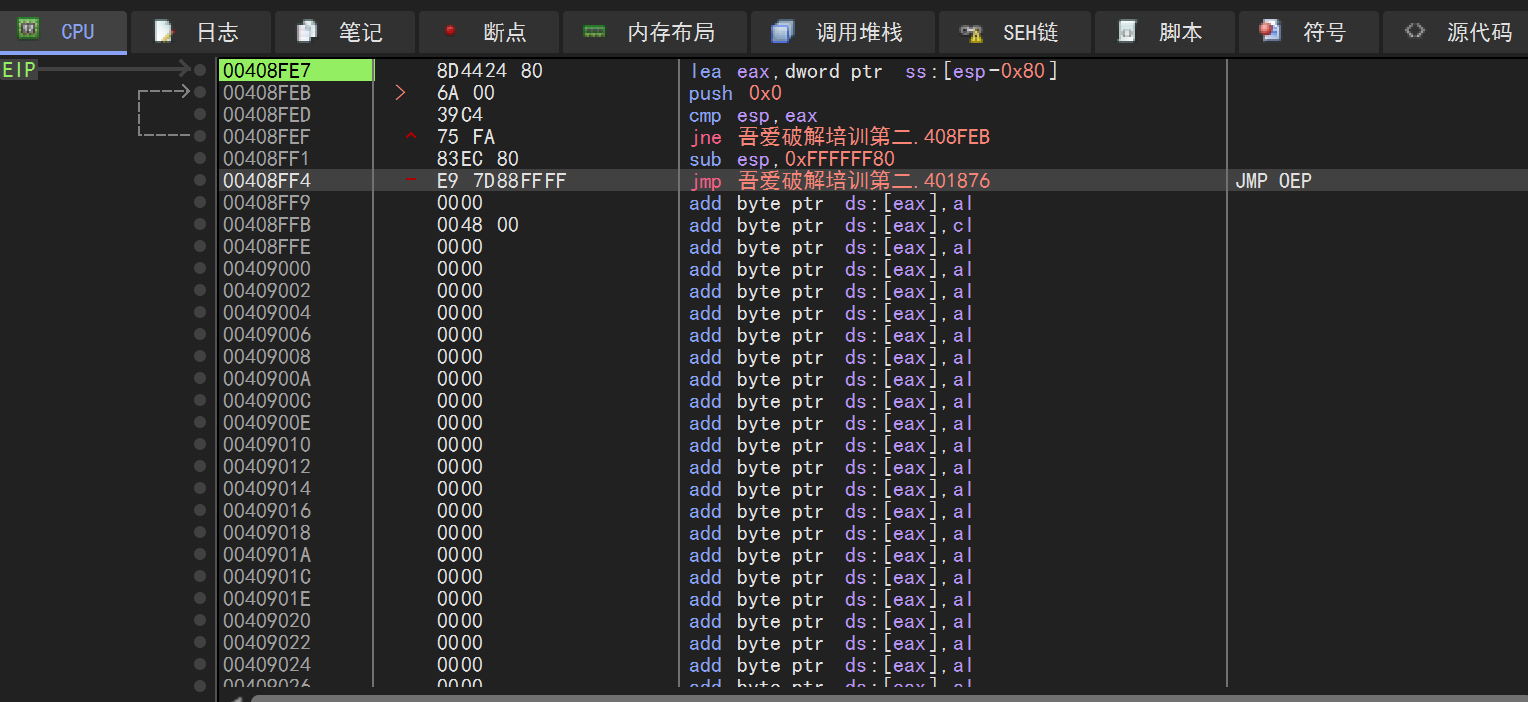

点击CPU切换回来,容易发现大跳转OEP(右边那个“JMP OEP”是我自己写的,你没看到是正常的,双击那一栏可以自行编辑)

3.3.4、找到OEP

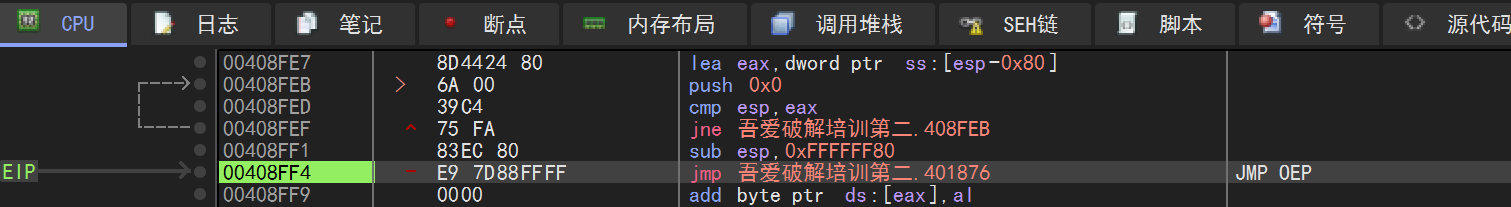

点击图示位置,f4运行到OEP,然后f8步进即可到达OEP

f4到00408FF4

f8到达OEP

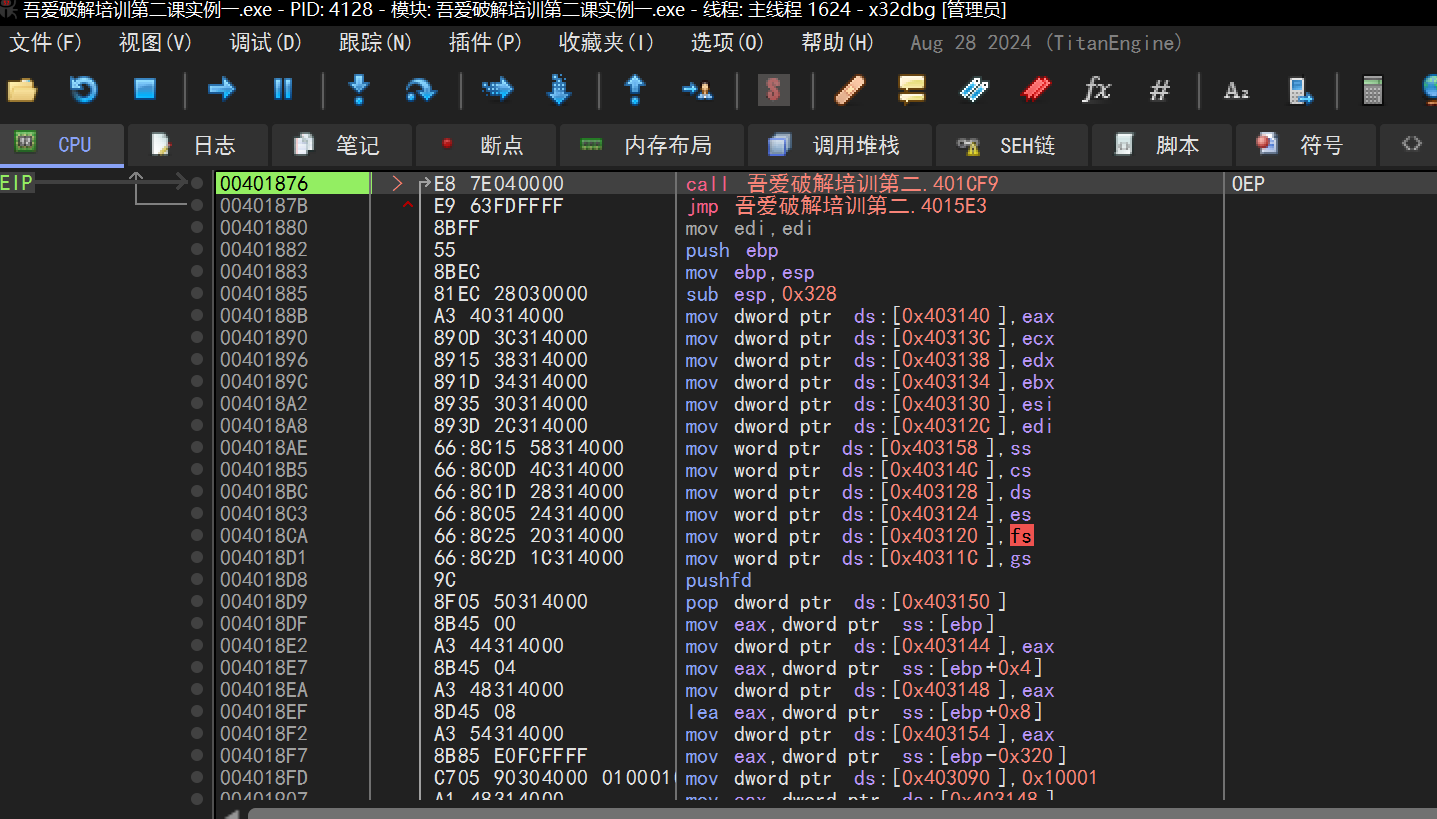

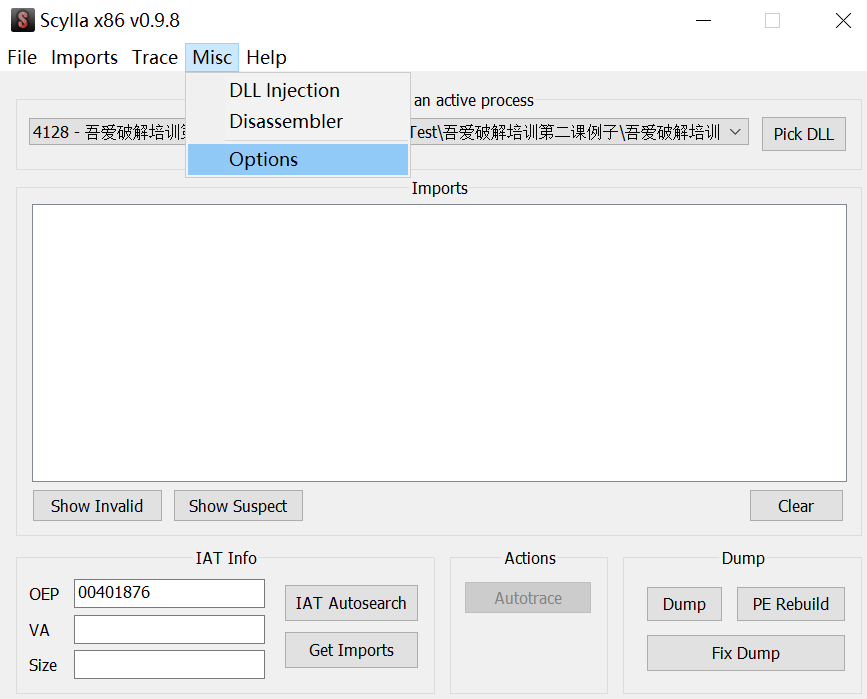

3.4、使用x32dbg/x64dbg自带的Scylla进行dump和IAT修复

默认调出Scylla的快捷键是ctrl+i

长这个样

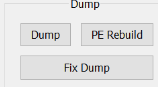

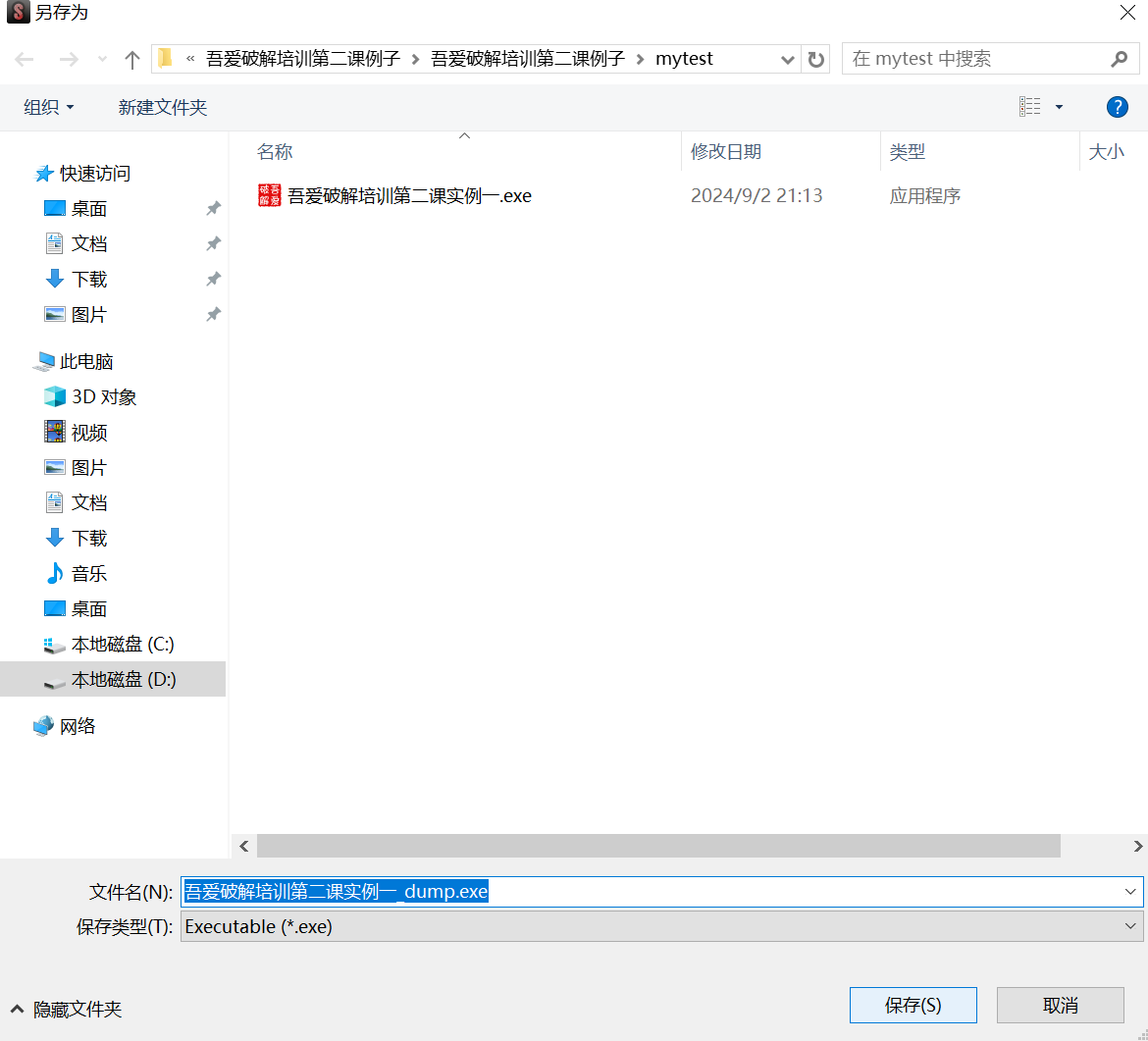

3.4.1、转存Dump

点击右边Dump栏里的Dump

我dump的程序名叫“吾爱破解培训第二课实例一_dump.exe”

3.4.2、IAT修复

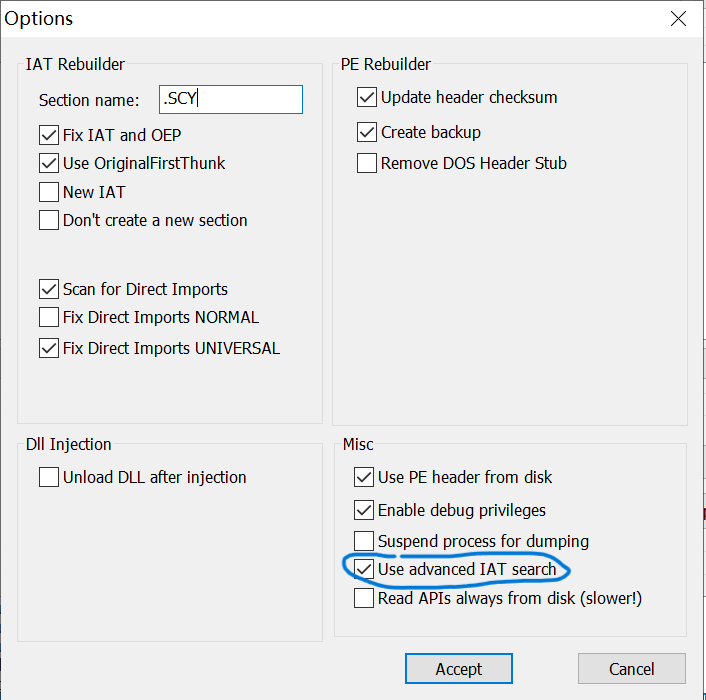

先设置高级IAT搜索

给他勾上,其余设置不变,点Accept接受

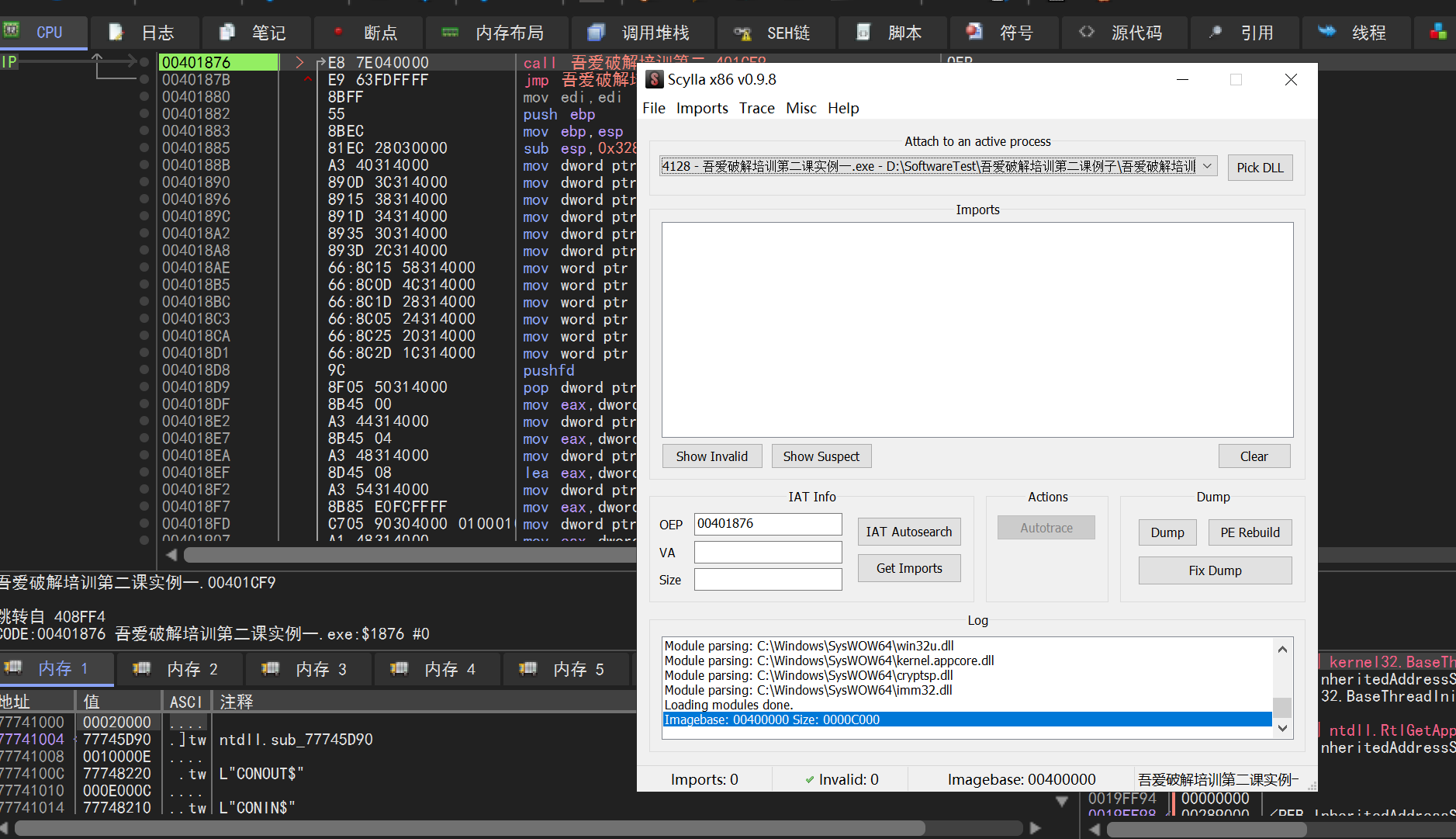

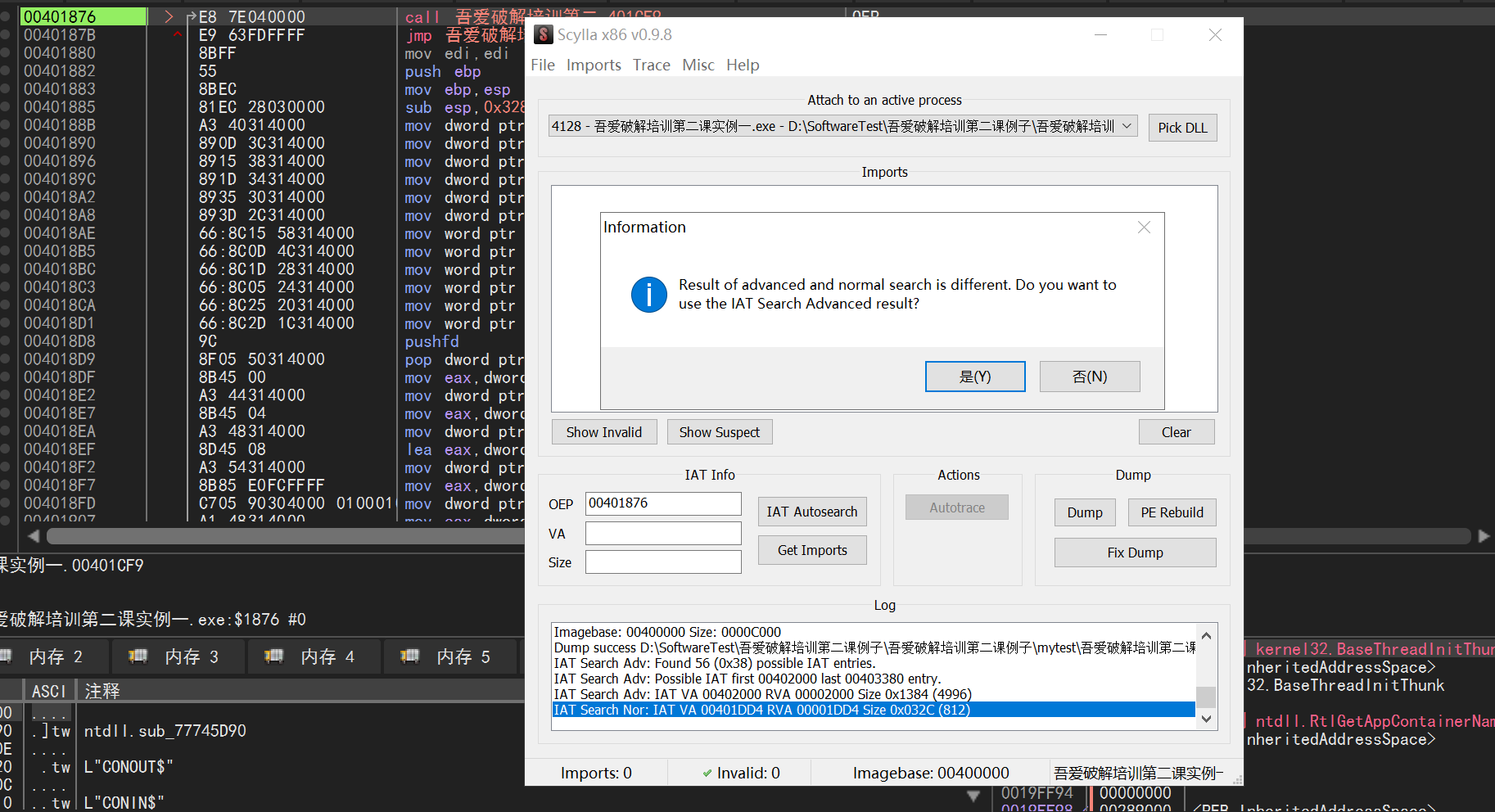

注意OEP地址为00401876,IAT Info栏里的OEP也应该是这个,验证完后点击IAT Autosearch,弹出的框告诉你高级搜索跟普通搜索结果可能不同,点击是。

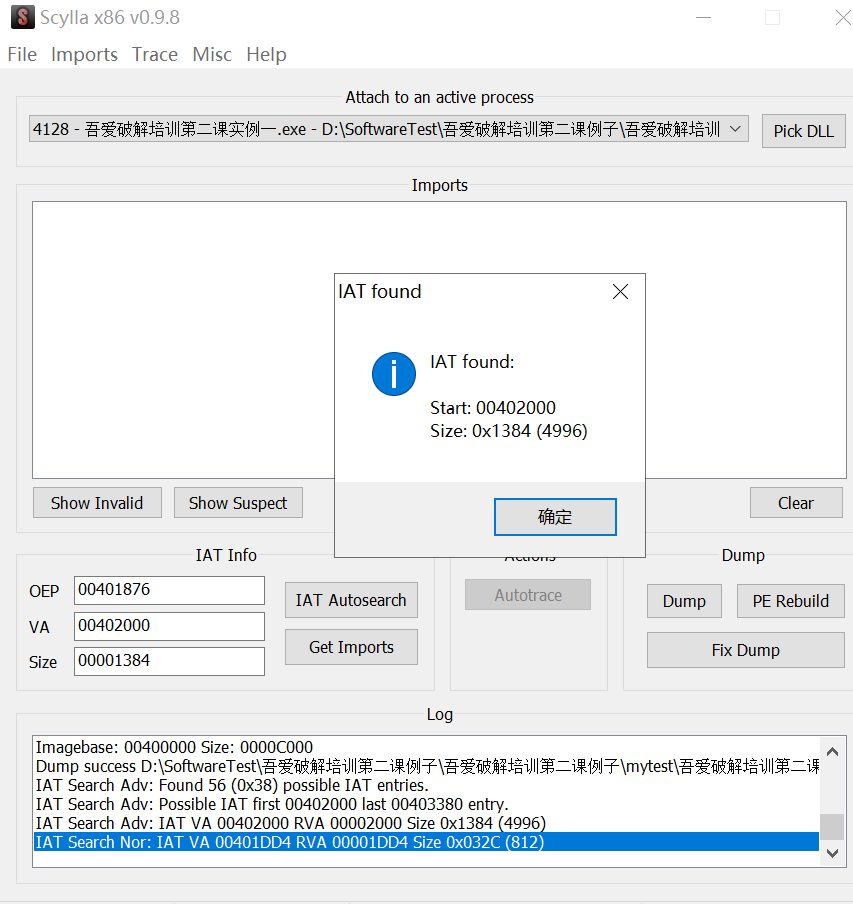

然后自动获取到了起始点VA和大小Size

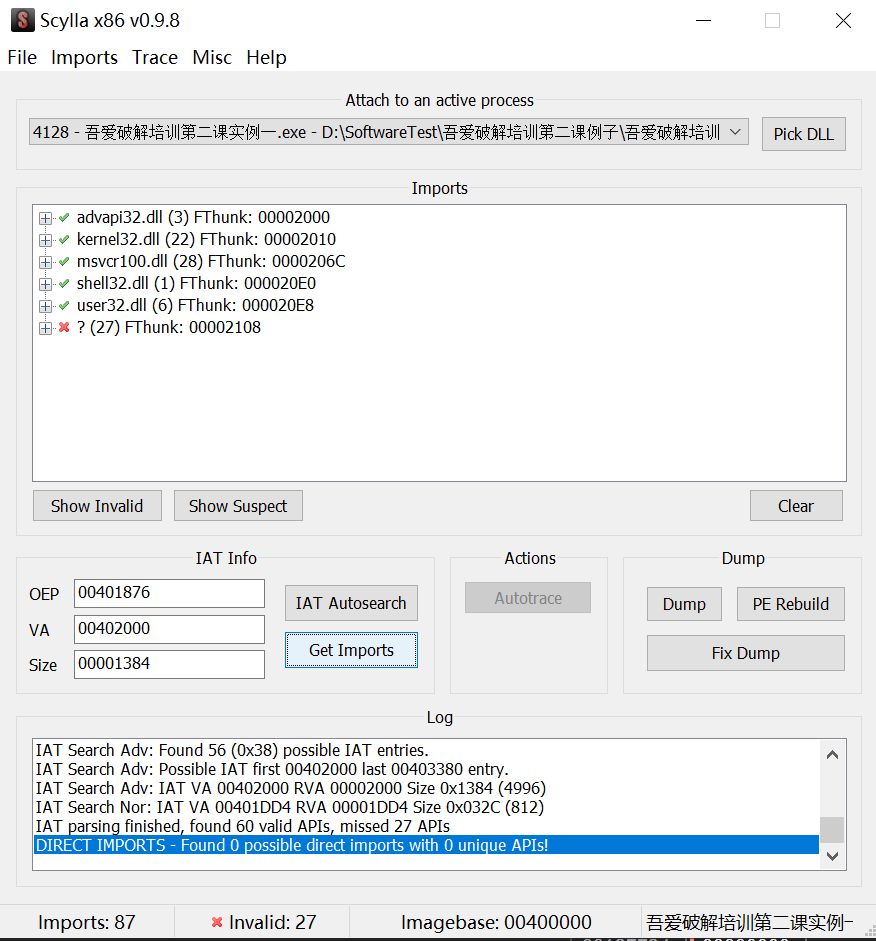

注意还没完,点击Get Imports获取导入表,要删除Invalid和Suspect的对象!

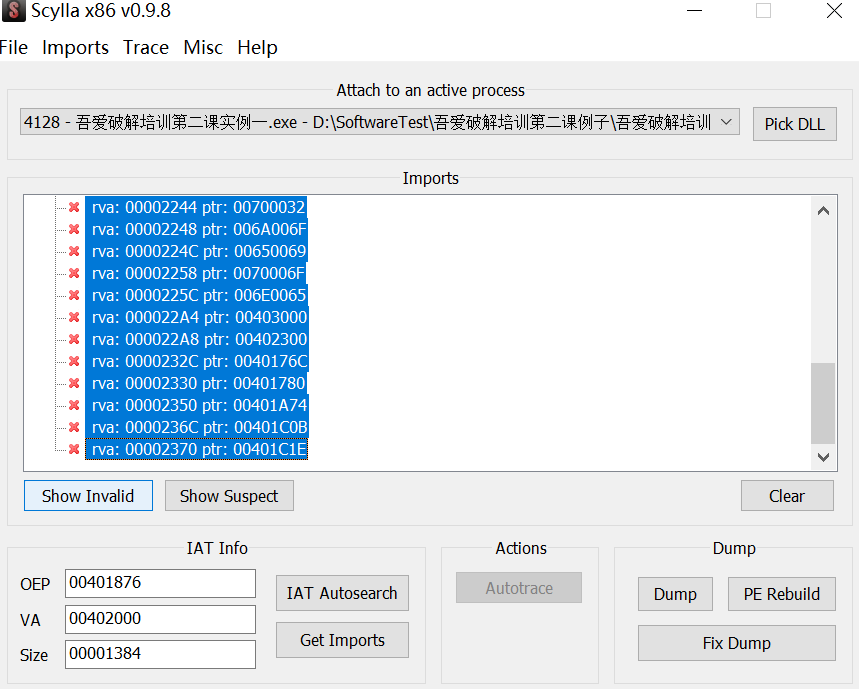

这么操作,先点击Show Invalid,他会自动选中所有invalid的对象,然后按delete

同理点击Show Suspect,delete掉所有suspect对象

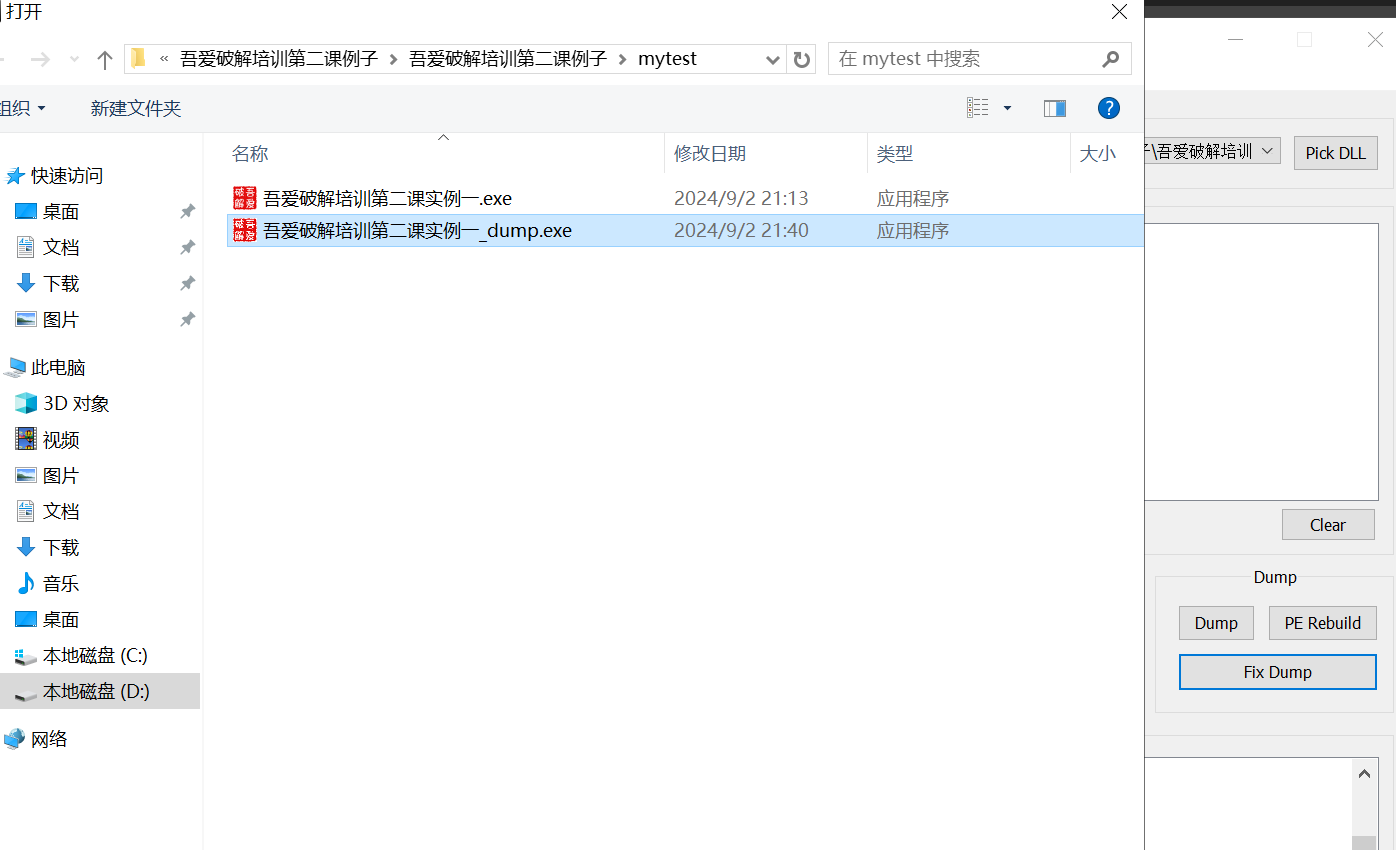

最后点击右侧Dump栏里的Fix Dump,选择“吾爱破解培训第二课实例一_dump.exe”

未完