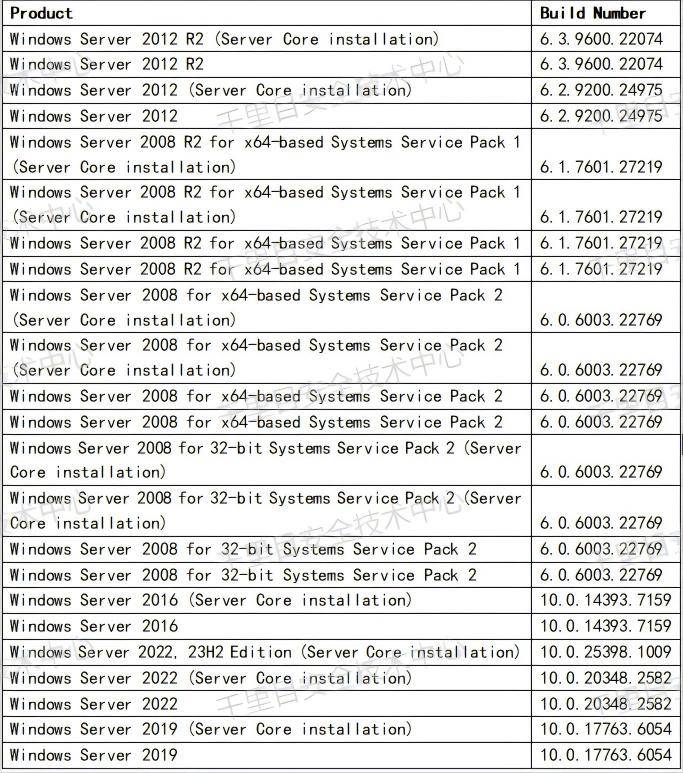

漏洞分析:Windows远程桌面许可服务在解码用户输入的许可密钥包时,会将用户输入的编码后的许可密钥包解码并存储到缓冲区上,但是在存储前没有正确地检验解码后数据长度与缓冲区大小之间的关系,导致缓冲区可以被超长的解码后数据溢出。攻击者可以利用这个漏洞进一步实现远程命令执行攻击。漏洞自查方式滑动查看自查流程指引1、检查系统版本使用”Win+R”组合键调出“运行”,输入“winver”后执行确定,检查对应系统版本是否等于或高于以下表格中的版本。如果等于或高于表格中的版本,则不存在此漏洞。

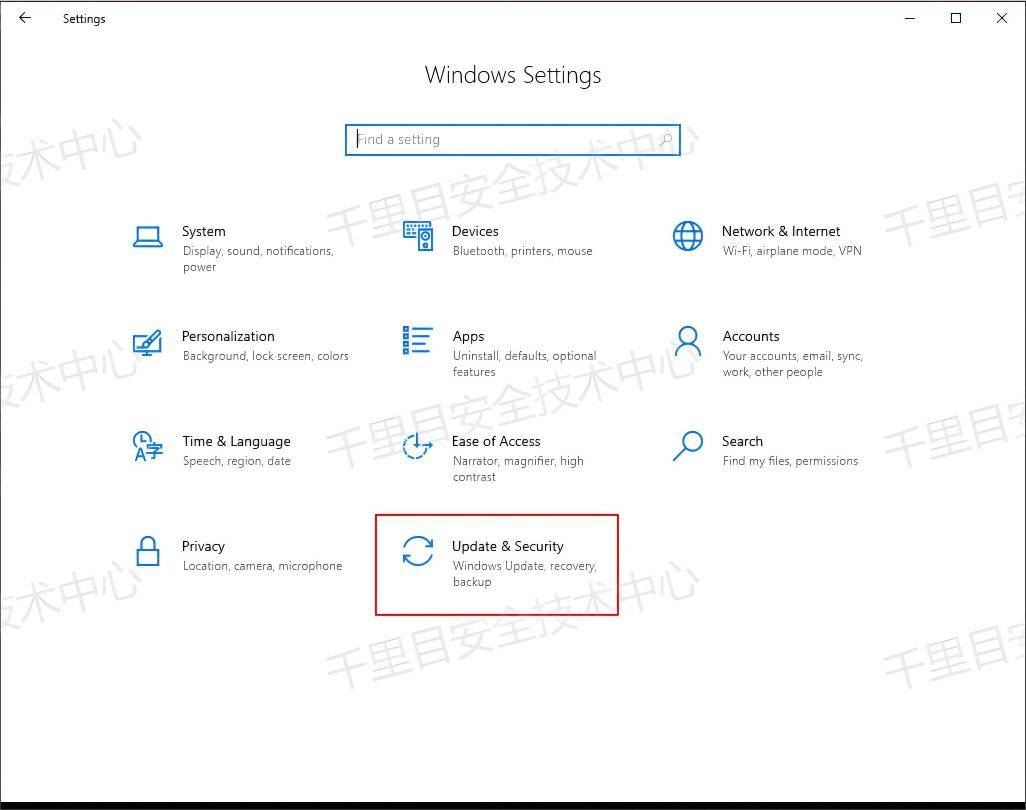

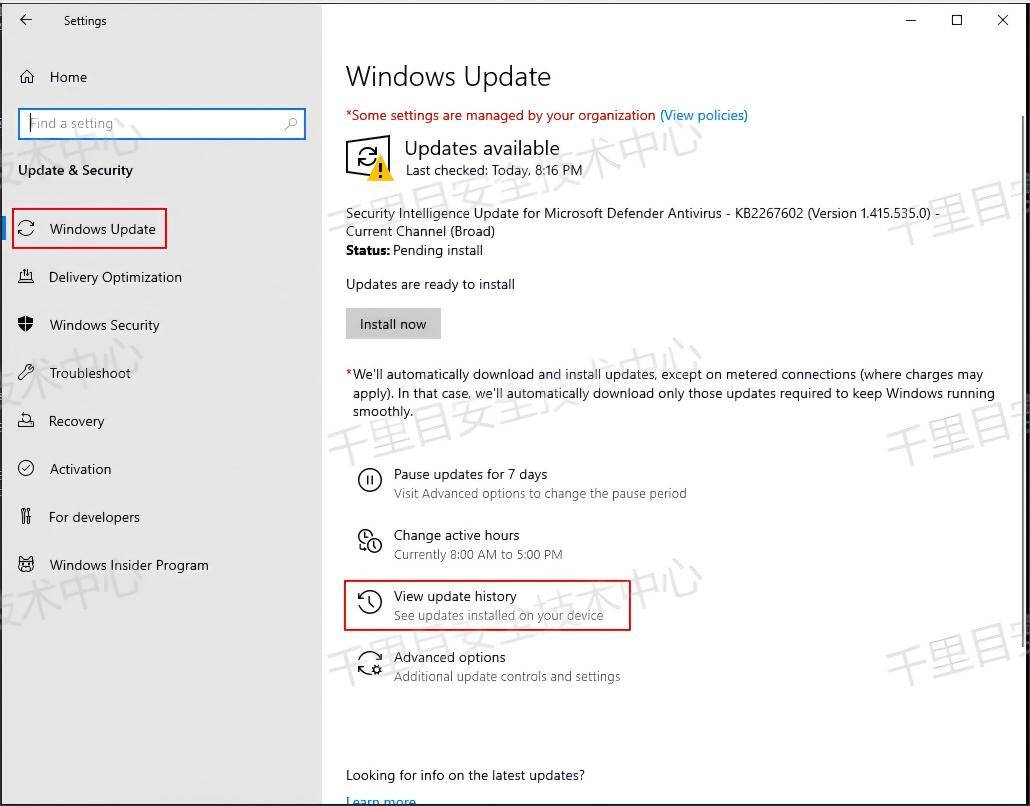

2、检查系统补丁安装情况在“设置”-“更新与安全”-”Windows更新”-“更新历史”中检查是否存在以下表格中对应的系统补丁。如果存在以下补丁,则证明漏洞已修复。

深信服防护方案1、影响面排查漏洞主动检测:支持对CVE-2024-38077的主动检测,可批量快速检出业务场景中是否存在漏洞风险,相关产品如下:【深信服安全托管服务MSS】已发布检测方案。

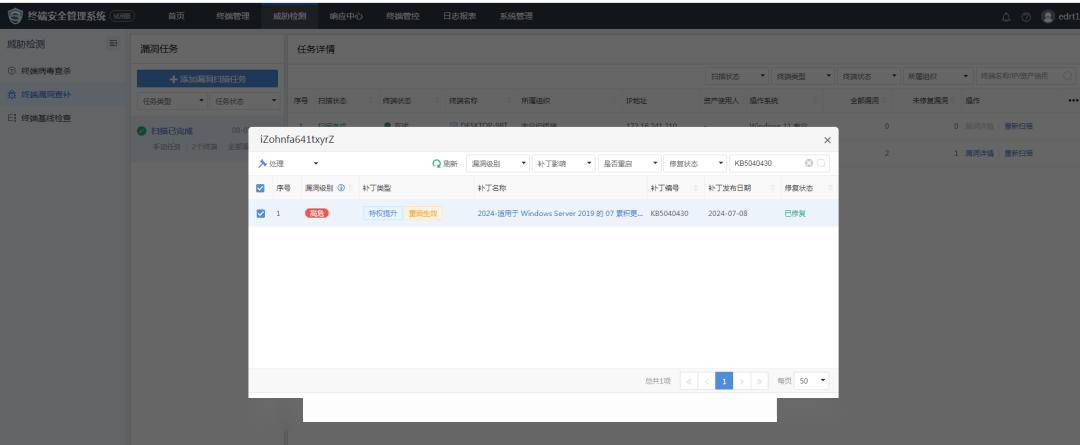

2、产品解决方案漏洞修复:针对存在漏洞的客户,可以通过aES升级微软官方补丁,修复该漏洞。

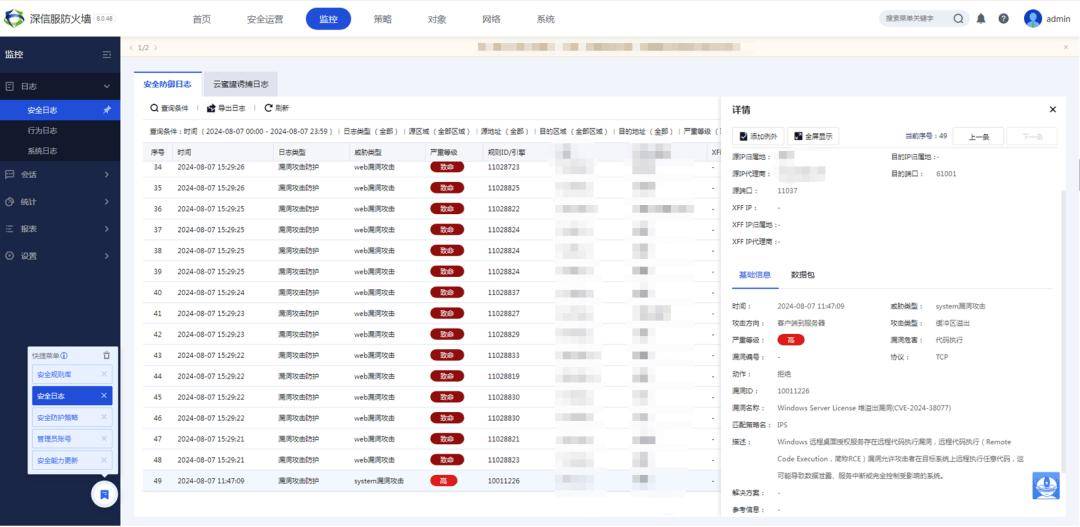

漏洞安全防护:支持对CVE-2024-38077的防御,可阻断攻击者针对该事件的入侵行为,相关产品及服务如下:【深信服下一代防火墙AF】已发布防护方案。(目前最新版规则库已经支持对于该漏洞的防护)。【深信服Web应用防火墙WAF】已发布防护方案。(目前最新版规则库已经支持对于该漏洞的防护)。

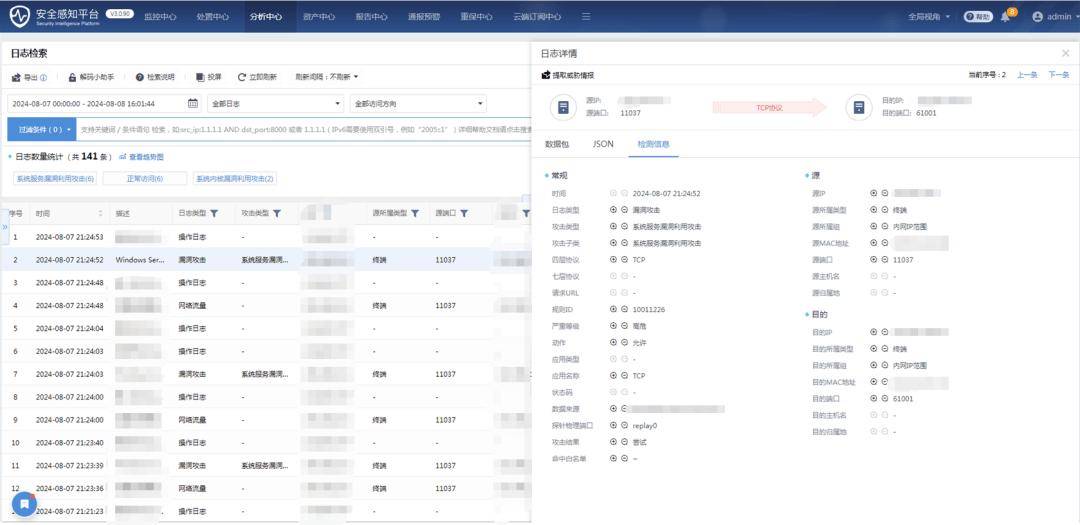

漏洞安全监测:支持对CVE-2024-38077的监测,可依据流量收集实时监控业务场景中的受影响资产情况,快速检查受影响范围,相关产品及服务如下:【深信服安全感知管理平台SIP】已发布监测方案。(目前最新版规则库已经支持对于该漏洞的检测)。

【深信服安全检测与响应平台XDR】已发布监测方案。(目前最新版规则库已经支持对于该漏洞的检测)。

深信服XDR平台基于攻击故事线还原能力,通过端、网、云等安全数据关联和设备联动,能够及时发现漏洞利用攻击,并自动化封堵攻击行为,助力每一位用户「安全领先一步」。由于RDL服务往往被部署于重要业务系统或集群中,恶意攻击者利用此漏洞获得目标系统的最高权限后可以为所欲为:随意安装恶意软件、窃取敏感信息、篡改或删除数据,或以此为跳板发动进一步攻击。正值攻防演练重要时期,特别提醒使用微软服务器的单位和企业用户,请重点关注这一安全隐患!总部以及所有分支机构、供应链单位需尽快更新系统,避免遭受不可挽回的损失。