前两天,在论坛看到了一个大佬对于某泡加速器的逆向分析的帖子,从我的角度来看,真的讲的非常好,当场我就进行的复刻,成功复刻了。

然后

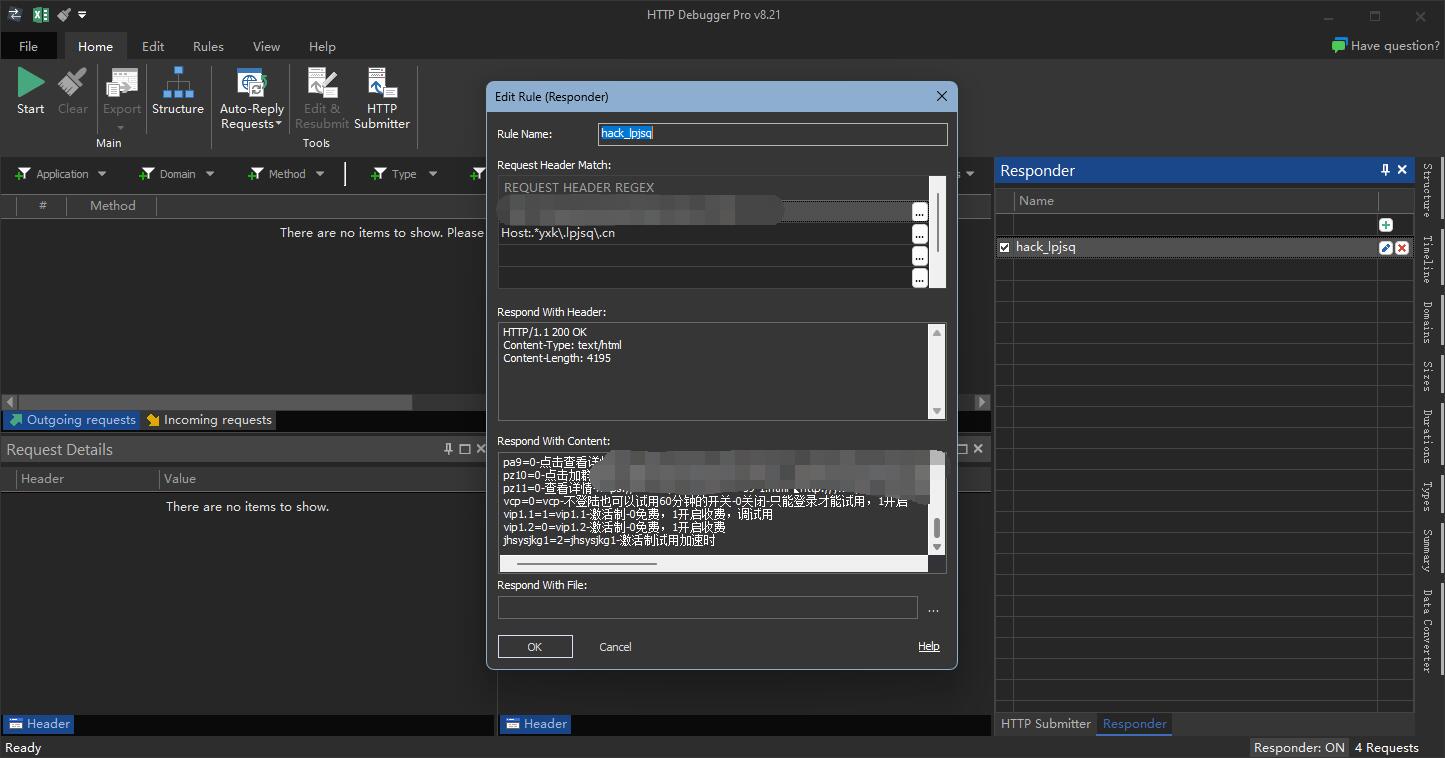

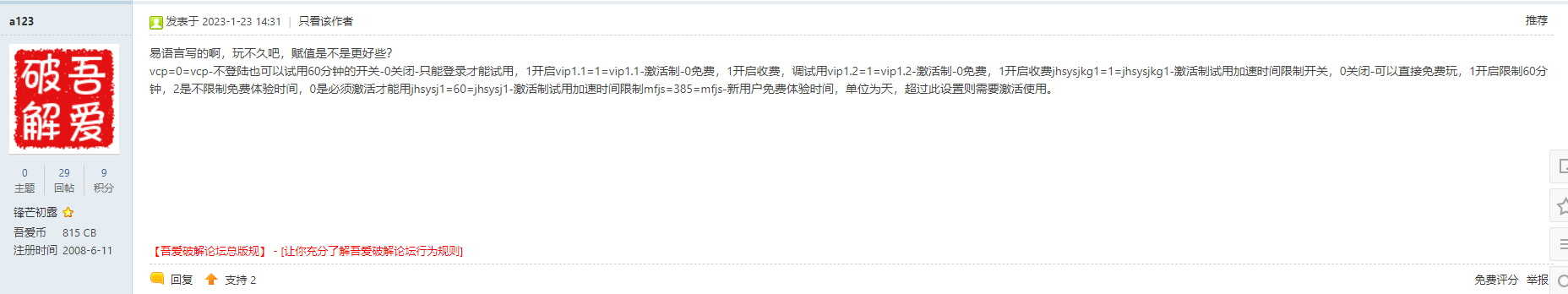

我在翻评论区的过程中,发现了另外一个大佬对于这个逆向分析不同的理解。

第一眼看到这个,我感觉很像配置文件或者类似易语言的“文本_取出中间文本"这个函数。

然后我开始讲我的思路吧。

分析思路

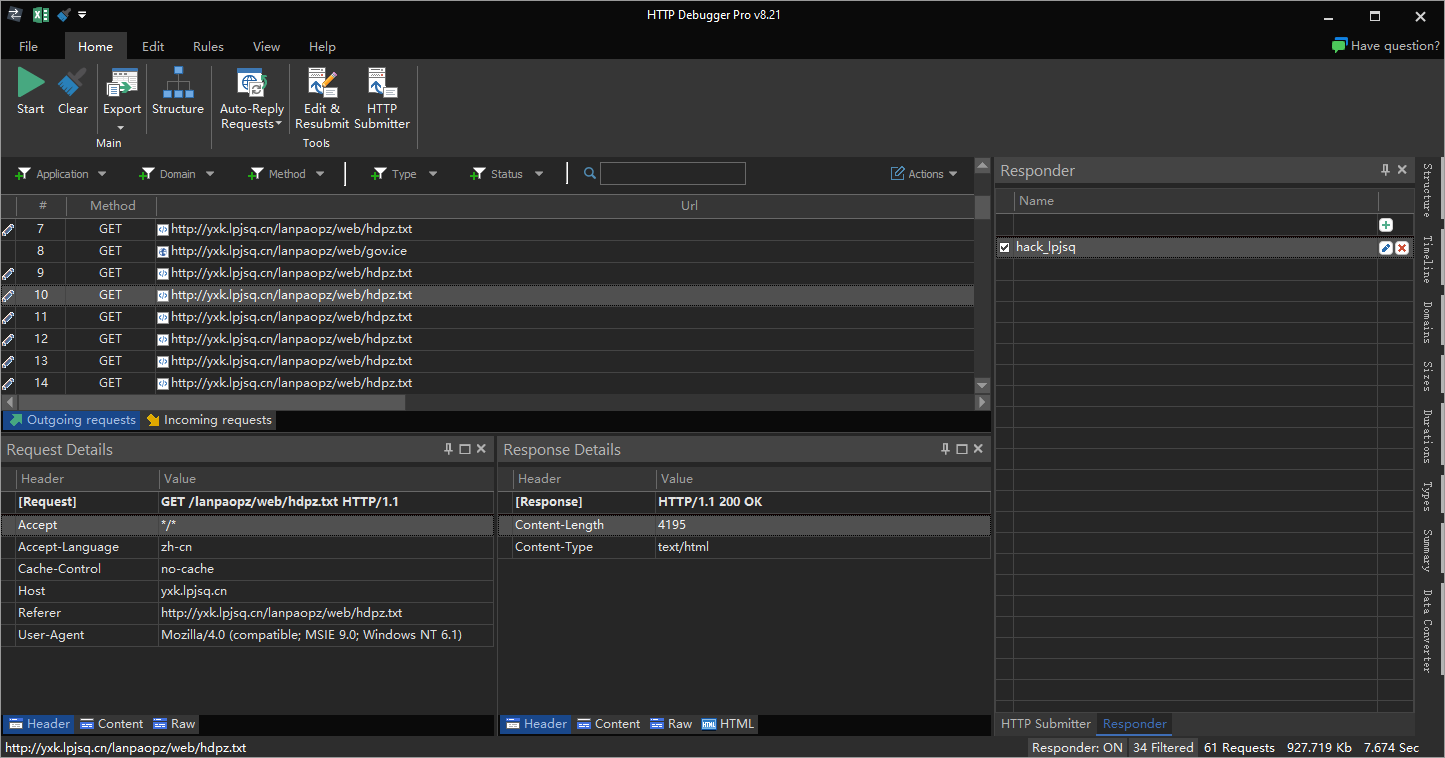

不难发现啊,有非常多的包是访问的lanxxxxx/xxx/hdpz.txt,盲猜一下"pz"是代表"配置"。我的好奇心驱使我复制了一下Response Content。

具体内容我就不发了,自己打开看一下就好了。