好在觉得不对劲及时反应过来,终止了步骤,然后她也报警了,也被教育了一顿。

总结下来就是骗子通过不知是买来的还是从哪弄来的个人信息,包括但不限于手机号、航班信息等等,再通过打电话,使用一些话术(具体话术我不清楚,朋友用的是 iOS, 全程在手机操作,iOS 没有录音!!估计是利用信息优势 + 时间节点循循诱导)。

再结合做的假网页,收集朋友自己提供的信息,比如补全银行卡号和密码等等手段,进行诈骗。

朋友说骗子还让她下载了一个 APP, 然后一步步教她点击了授权未信任的企业开发者(我不清楚 iOS 开发,这个是我推测的,我看到确认授权是可以使得这个 APP 能被打开,但是不知道这个 App 打开之后其会偷走什么,问了一下 App 名称叫做“会议”,logo 看起来像是腾讯会议,是从那个假网页上面下载的,现在这个网页被重定向,我搜了一下没有搜到了,不然可以尝试拆包看看)

骗子提供的域名是:531226.cc,也就是上文提到的那个仿冒国航的假网页,现在直接访问这个域名会被重定向到 baidu.com

whois 域名得到的信息是注册于 2023 年 12 月 25 日,注册商是 Gname.com ,昨天注册的域名今天就拿来诈骗,真他妈的勤奋啊。

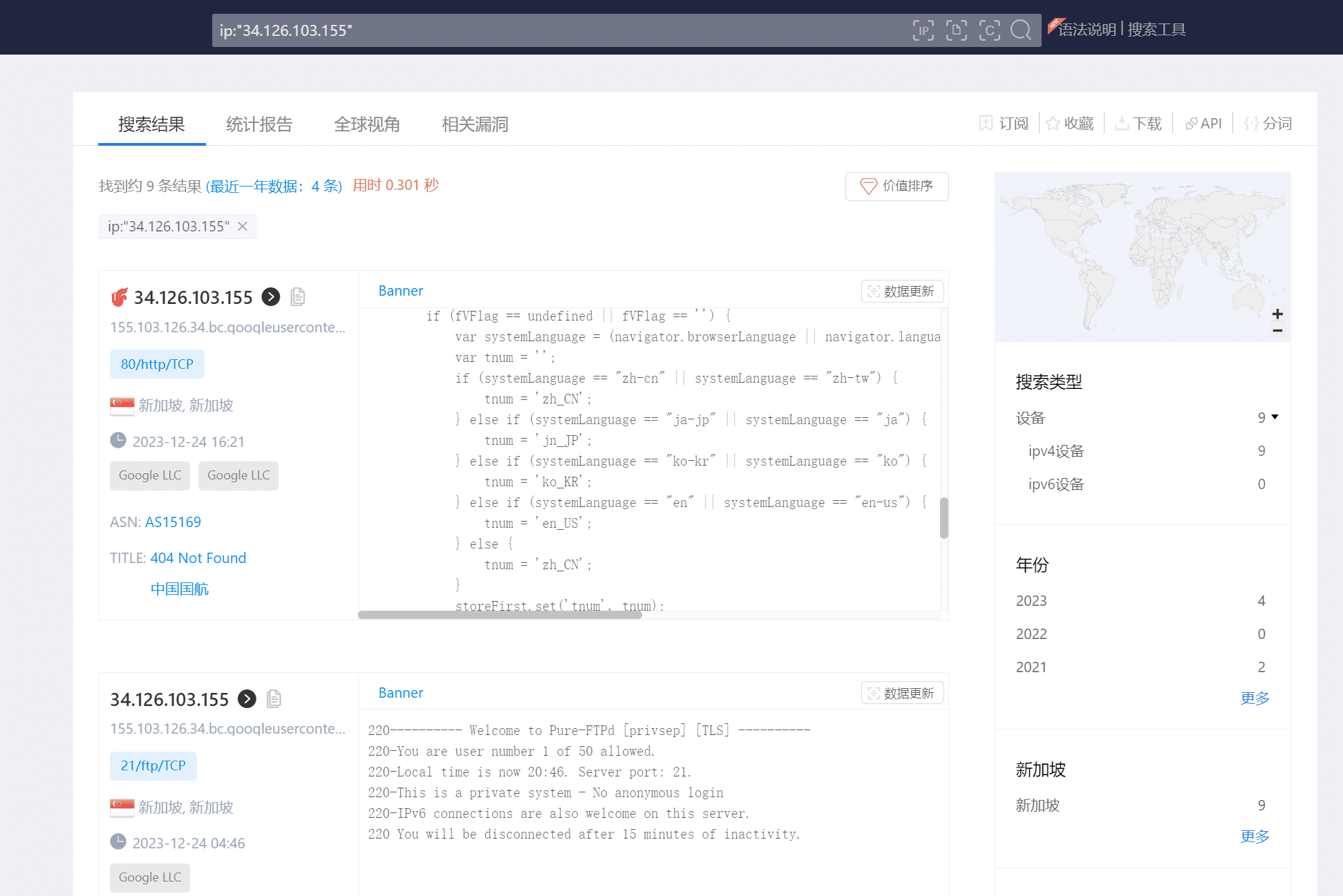

我还能得到的信息是:IP 是 34.126.103.155

然后用 ZoomEye 搜了一下 ,得到如下信息:

我看了其中有这样两行(应该还有其他重要信息,):

1.

2.Http response from 302 moved url http://34.126.103.155/c/tozyH5/+aj.zyscQuery:

第一行是通过复刻了国航官方的移动端网页,第二行是把收集到的信息提交到服务器。

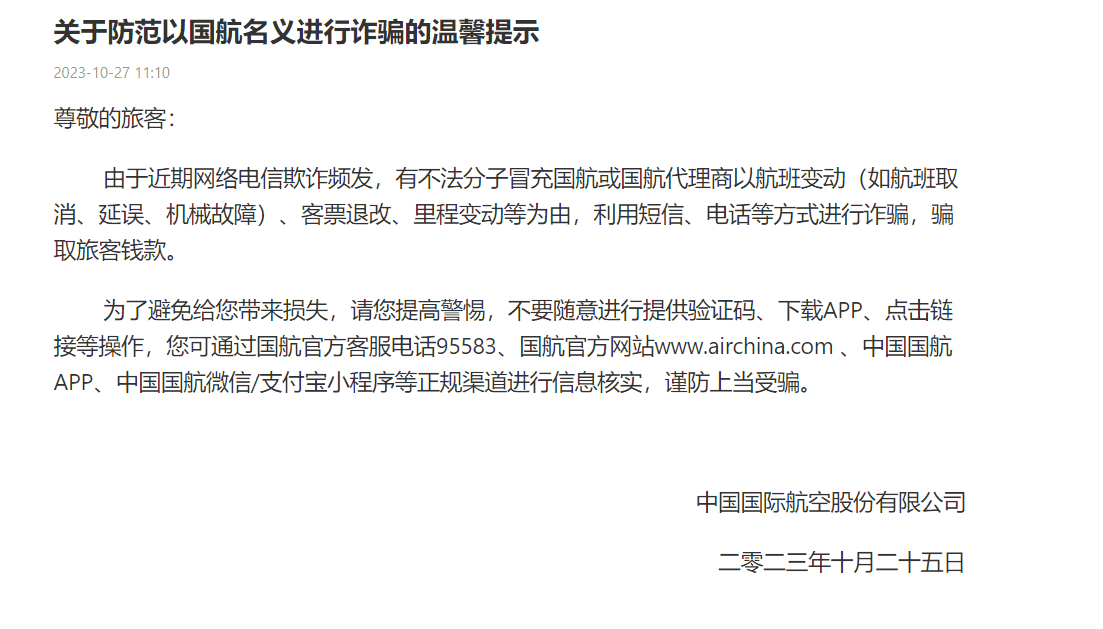

我去了国航移动端 H5 看到了官方已经在 10 月底发布了关于防范以国航名义进行诈骗的温馨提示

看来被骗的人应该很多了。

我不太了解渗透或者 DDOS 后续应该怎么搞了,我能做的似乎到这里就为止了,但是又有点咽不下这口气,所以发此贴,一是提醒技术同学或者非技术同学都多多留意类似的骗局,二是看看能不能有哥们也看不惯的,帮忙给揪出骗子的更多信息。