然后隔日看了一下 Route 53 的 log,大约从 18 日 (2023-11-18 01:05:00) 开始就出现 DNS 查询量激增。诸如以下随机二级域的解析记录日志层出不穷,收到的响应是 NXDOMAIN,而非 NOERROR

[ol]

1.0 2023-11-22T05:41:02Z Z08537691UF153PL447IE ifkscwfjkd.m.com A NXDOMAIN UDP ORD53-C1 76.96.52.139 -

[/ol]复制代码

然后想到了用别名记录 + 泛解析(通配符 \*)来缓解托管域 DNS 标准查询量太大的问题。毕竟 Route 53 和其它按量收费的如 Azure DNS 一样,查询不存在的记录也要收取费用

对于 AWS 资源的别名查询,Route 53 不收费

看来还是有些效果的,其他不存在的二级域经过解析后响应 NOERROR

[ol]

1.0 2023-11-26T09:18:03Z Z08537691UF153PL447IE ettie3ho2k.m.com A NOERROR UDP SFO5-C3 74.125.181.132 107.175.28.0/24

[/ol]复制代码

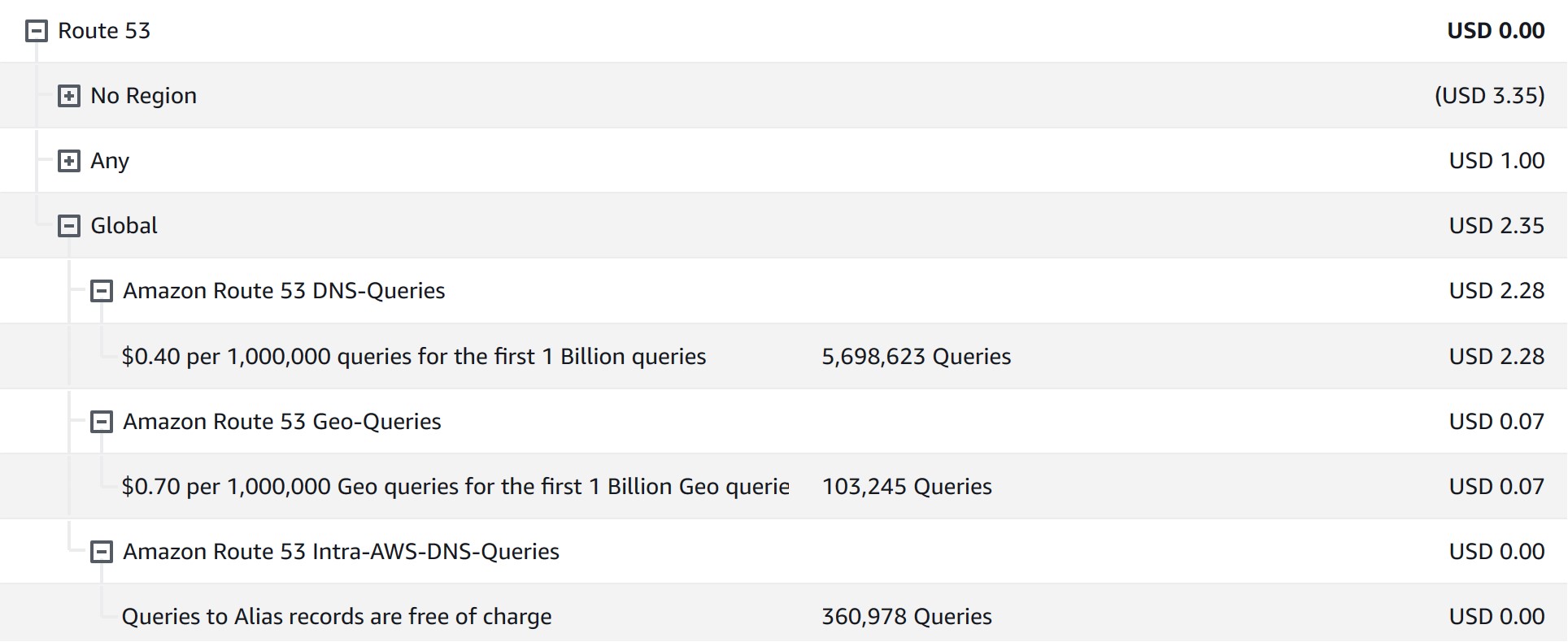

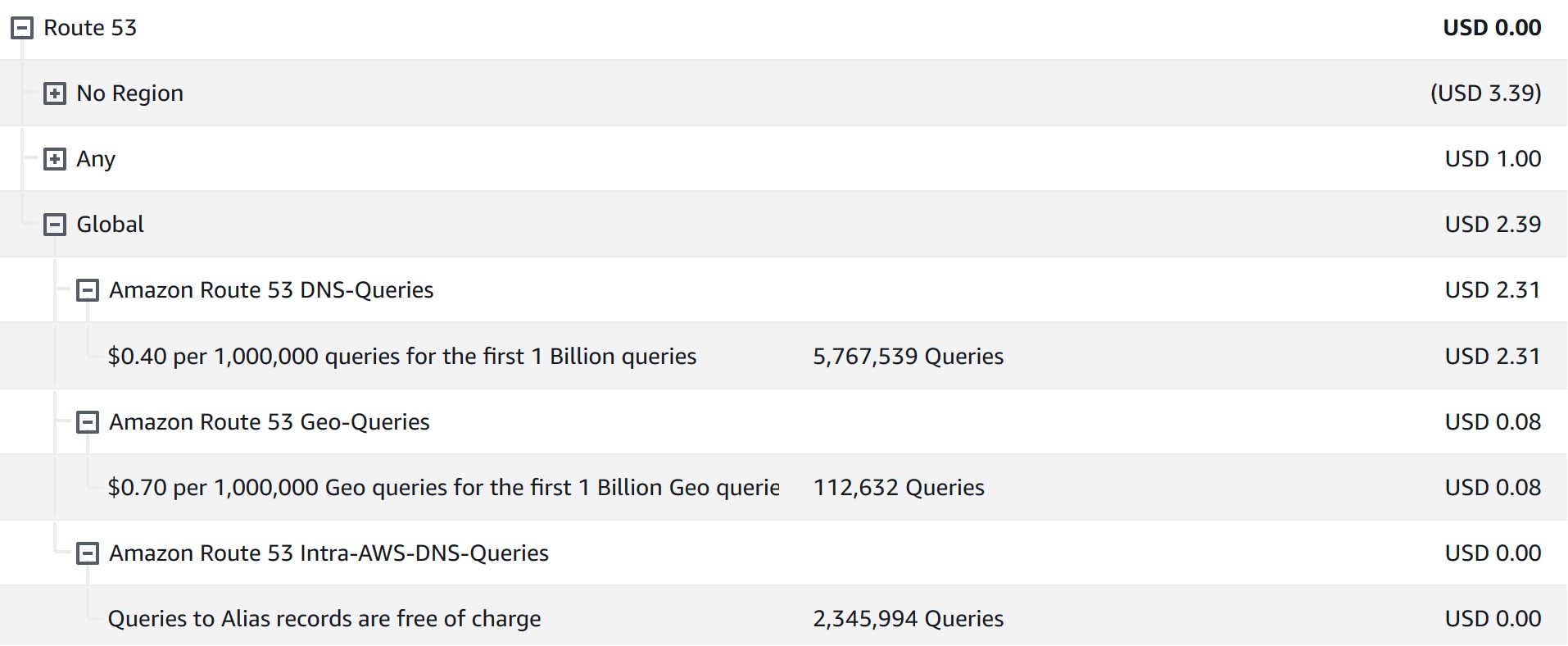

前后对比,明显有大量的标准查询转移到了别名记录那里

2023-11-23-170510

2023-11-26-160729

暂时还不清楚这样做了泛解析后,会有安全隐患吗?如 DNS 污染之类的,有兴趣的可以交流一下