原项目地址:https://github.com/r0ysue/r0capture

[ol]

安装frida运行依赖库及frida-tools

pip install -i https://mirrors.aliyun.com/pypi/simple/ numpy matplotlib

pip install -i https://mirrors.aliyun.com/pypi/simple/ frida-tools

安装frida

pip install -i https://mirrors.aliyun.com/pypi/simple/ frida

下载安装frida-server

查看安卓手机内核

getprop ro.product.cpu.abi

根据内核下载frida-server

运行frida-server

adb push frida-server /data/local

adb shell

cd /data/local

chmod 777 frida-server

./frida-server &

转发android TCP端口到本地

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

下载安卓应用层抓包通杀脚本

r0capture

[/ol]

简介

[/ol]

$ python r0capture.py -U -f com.videogo

$ python r0capture.py -U com.videogo -p videogo.pcap

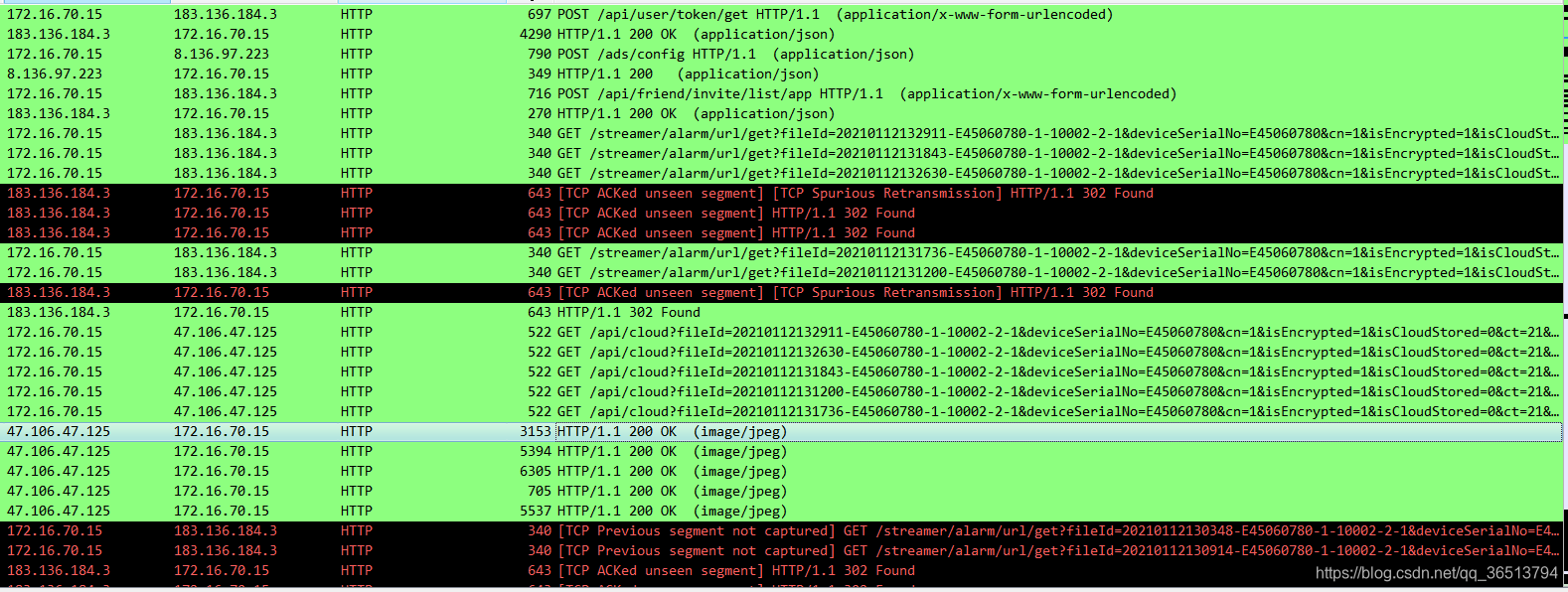

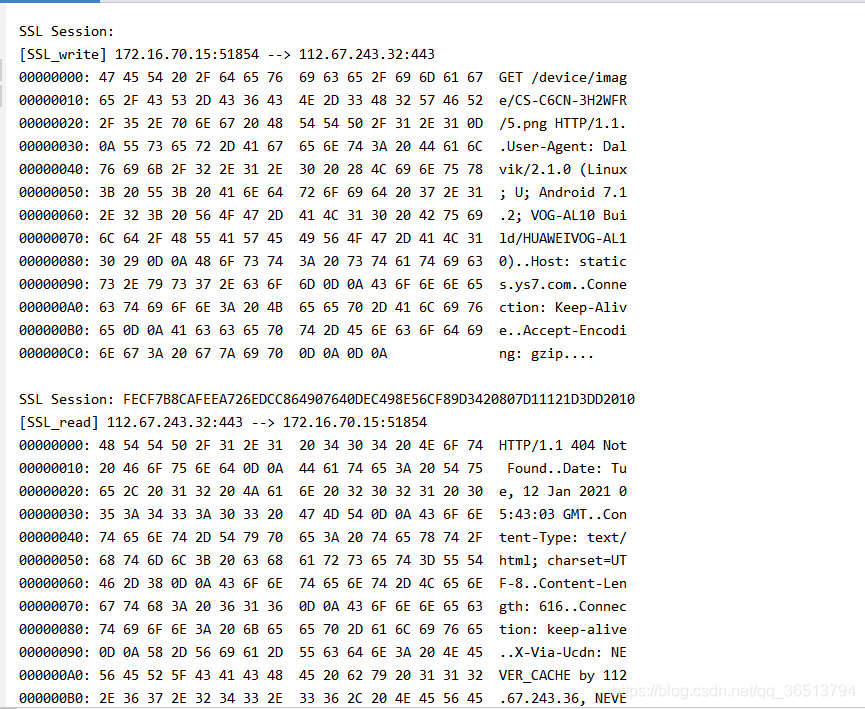

建议使用Attach模式,从感兴趣的地方开始抓包,并且保存成pcap文件,供后续使用Wireshark进行分析

执行后结果

[color=]frida-server下载:

https://github.com/frida/frida/releases

[color=]r0capture下载:

https://gitee.com/jenny95/r0capture.git